OTP や 2 要素認証からユーザーの信頼できるデバイスの登録まで、ユーザーの携帯電話番号を知ることは、ユーザー アカウントを安全に保つために不可欠な要素です。しかし、誰かが不正にユーザーの電話番号にアクセスした場合、何が起こるでしょうか?

これは仮説的なシナリオではなく、多くのスマートフォンユーザーが気づいていない、増大する脅威です。以前のブログで紹介した SIM スワッピングなどのSIM カードへの攻撃は、ますます蔓延し、より巧妙化しており、詐欺が増加し、エンドユーザーのオンライン セキュリティとプライバシーに深刻な影響を及ぼしています。

このブログでは、新たな SIM カード攻撃手法のいくつかを詳しく調べ、SIM スワッピングの高度な回避戦術を分析し、eSIM の概念を紹介し、Transmit Security が SIM スワッピング攻撃を検出するために使用するいくつかの手法の概要を示します。

SIMカード攻撃:次世代

SIM カードを使用してユーザーの個人情報を取得する方法はいくつかあり、Simjacker、SIM スワッピング、SIM クローニング、WIB (ワイヤレス インターネット ブラウザー) 攻撃などが含まれます。このセクションでは、これらについて詳しく説明します。

シムジャッカー攻撃

Simjacker 攻撃は、単純な SMS メッセージを使用してエンド ユーザーの携帯電話にスパイウェアを送信し、ハッカーがバックドアを開いてユーザーの携帯電話を乗っ取ることができるようにします。ターゲットのスマートフォンにSMSメッセージが送信されます。その中には、ブラウザへのリンクや、SIM カードに重要なデータを漏らしたり、デバイスのリモート制御を容易にしたりするように指示する特定のコードが隠されています。

この操作は、多数のモバイル オペレータによって導入されている SIM アプリケーション ツールキット (STK) の不可欠なコンポーネントである S@T ブラウザを利用して実行されます。重要なのは、このプロセスはユーザーに知られることなく、ひそかに実行されることです。

重要なのは、Simjacker 攻撃は特定のオペレーティング システムに限定されず、Android と iPhone の両方のデバイスを含むすべての種類の携帯電話が影響を受けるということです。侵害された SIM カードから抽出された情報には、携帯電話 ID などの重要な詳細が含まれており、攻撃者はこれを利用してユーザーの位置を特定できるほか、携帯電話にリンクされた国際移動体装置識別番号 (IMEI) などの特定のデバイス情報も特定できます。

盗まれたデータは、SMS を開始するために使用されたデバイスとは別のデバイスに中継され、攻撃者のための秘密チャネルが確立されます。この侵害により、悪意のある人物は電話の会話を盗聴したり、プリペイドクレジットを盗み取ったり、さらには被害者の電話番号に紐付けられた銀行口座を乗っ取ったりすることが可能になります。

SIMスワップ攻撃

SIM スワッピングにより、攻撃者はエンドユーザーの電話番号を乗っ取ることが可能になり、その結果、被害者の通話、メッセージ、金融口座、その他の機密情報に無制限にアクセスできるようになります。攻撃者は、ユーザーのサービス プロバイダーに電話をかけ、エンド ユーザーになりすましてテクニカル サポートを操作し、新しい SIM カードを発行させます。プロセスが完了すると、プロバイダーは実際の SIM カードをキャンセルして停止します。

これにより、ユーザーは携帯電話をロックされるだけでなく、攻撃者がユーザーの電話番号を盗み、自分のデバイスにリンクできるようになります。

セキュリティ対策の回避:戦術的アプローチ

登録済みの電話番号を変更して詐欺行為を検出するために設計された保護を突破するには、攻撃者は計算されたアプローチを取る必要があります。銀行がカード所有者の携帯電話にワンタイムパスコードを送信するよう要求した場合、攻撃者は、最近通信事業者が変更されたため、登録されている主要な携帯電話にはアクセスできなくなったと主張する可能性があります。その後、使い捨て番号を提示し、テキストを取得してコードを提供することで、サービス プロバイダーの第一の防御線を効果的に回避できます。

銀行の不正検出システムがバーナーへのテキスト送信を許可しない場合、攻撃者は不正部門への転送を予期する可能性があります。この時点で、詐欺対策部門も同様に頑固であることが判明する可能性があるため、彼らは戦略的撤退をし、関係を断つ可能性があります。このプロトコルは、多くの場合、カードを使用不可にし、必然的にカード所有者に 24 ~ 48 時間以内にコールバックすることを約束することになります。

高度な回避戦術

疑わしい通話を詐欺部門に転送するなど、SIM スワッピングに対する複数の防御ラインを採用している詐欺検出システムを克服するには、2 つの代替手段があります。1 つ目は、SIM カードが破損、紛失、または盗難にあったことを理由に、被害者の携帯電話会社に説得力のある電話をかけ、被害者の電話番号で SIM スワップを開始することです。この取り組みには、知識ベースのセキュリティの質問や代替検証方法を理解する潜在的必要性を含む広範な知識が必要です。これらの知識の一部は、以下の例に示すように、ダーク ウェブでサービスを購入することで入手または習得できます。

図1 – ダークウェブで見つかったTelegramチャンネルはSIMスワッピングツールを提供している

2 番目のオプションでは、デュアルバーナー アプローチが必要です。このアプローチでは、攻撃者は最初のバーナーで銀行と交戦し、表面上は携帯電話を回収する間、短時間の保留状態を招きます。この間に、攻撃者は 2 番目のバーナーを使用して、銀行の公式フリーダイヤル サポート ラインの電話番号を巧妙に偽装します。

カード所有者が電話に出ると、攻撃者はソーシャルエンジニアリングの手法を使って素早くカード所有者と交信し、入手困難なワンタイムパスコードを抽出します。

SIMクローン攻撃

SIM スワッピングと同様に、SIM クローニングにより、攻撃者は被害者の着信通話とメッセージを攻撃者の電話に転送し、正当なユーザーに知られることなく、通話、メッセージの送信、インターネットの使用中にユーザーの電話番号を偽装できるようになります。

ただし、SIM クローニングは、攻撃者がモバイル オペレータを騙して SIM カードを転送させるのではなく、ソフトウェアを使用してターゲット ユーザーの SIM カードをクローンし、ユーザーの正規のカードを侵害して、電話番号の制御を攻撃者が制御するデバイスにリダイレクトする点で、SIM スワッピングとは異なります。

これを実行するには、ハッカーは被害者の Ki コードにアクセスする必要があります。Ki コードとは、GSM モバイル ネットワーク上の SIM の認証と保護に使用される 128 ビットの値です。ハッカーがKiコードを解読すれば、被害者のチップを改変して所有権を乗っ取り、SIMカードを複製することが可能になる。

クローン作成の過程では、チップのデータは、通信会社から提供されたものではなく、地下のオンライン市場で容易に入手できる書き込み可能でプログラム可能なカードに転記される。この偉業を達成するには、攻撃者がダウンロードして SIM データを復号化し複製するための特殊なプログラムとアプリケーションが必要になります。

ワイヤレスインターネットブラウザ攻撃

ワイヤレス インターネット ブラウザー (WIB) ツールキットは、AT&T、Etisalat、KPN、TMobile、Telenor、Vodafone など、世界中の何百ものモバイル オペレーターに SIM ツールキット ベースのブラウジング ソリューションを提供する SmartTrust 社によって作成されました。

WIB ツールキットは、モバイル通信事業者が顧客に必須のサービス、サブスクリプション、付加価値サービスを無線 (OTA) で提供できるようにも設計されました。OTA は、リモート通信、アップデート、サービスを可能にすることで SIM カード管理に革命をもたらします。このクライアント サーバー アーキテクチャには、オペレータのバックエンド システム、OTA ゲートウェイ、SMSC、ワイヤレス ネットワーク、モバイル機器、および SIM カード自体が含まれます。OTA SMS は、迅速な SIM アップデートのための強力なツールですが、ピアツーピア送信で悪用される可能性もあります。

OTA では、特別に作成された SMS メッセージを通じて SIM カードのリモート構成と管理が可能になります。これらの SMS メッセージは、SIM カードの WIB 機能の脆弱性を悪用し、被害者のモバイル デバイスへの不正アクセスを可能にする可能性があります。

一度侵害されると、攻撃者は、被害者の知らないうちに、または被害者の同意なしに、SMS の送信、電話の発信、被害者の位置情報の取得、ブラウザの起動、被害者の IMEI の抽出など、さまざまな悪意のあるアクションを実行できるため、OTA SMS サービスは WIB 攻撃を開始および促進するためのベクトルになります。

ワイヤレスインターネットブラウザ攻撃のシナリオを解明

WIB 攻撃のシナリオでは、攻撃者は被害者の電話番号に悪意のある OTA SMS を送信し、SETUP CALL、SEND SMS、PROVIDE LOCATION INFO などの WIB コマンドを埋め込みます。

たとえば、被害者のデバイスが「SETUP CALL」コマンドを含む OTA SMS を受信すると、音声通話、SMS メッセージ、およびデータ接続の解釈と実行を担当するベースバンド オペレーティング システムを使用して、被害者の知らないうちに、または同意なしに、指定された番号への通話を開始するようにデバイスに指示します。

これは、ENVELOP COMMAND を使用して、OTA SMS のトランスポート プロトコル データ ユニット (TPDU) を被害者の SIM カード内の WIB ブラウザーに中継することによって行われます。標準的なテキスト SMS 手順とは異なり、OTA SMS 操作は静かに実行され、アプリケーション オペレーティング システムによる検出を回避します。

次に、WIB ブラウザは、含まれている WIB コマンドを実行し、通話の設定、SMS メッセージの送信、位置情報の提供など、被害者の携帯電話で対応するプロアクティブ コマンドを開始します。

eSIM とは何ですか? SIM ベースの攻撃に対するセキュリティ上の利点は何ですか?

eSIM(組み込み SIM)は、物理的なカードスロットを必要としない、モバイル デバイスに組み込まれた新しい SIM カードです。1 つの電話番号とネットワーク プロファイルしか保存できない従来の SIM カードとは異なり、eSIM は複数のプロファイルを保存でき、カードを変更せずにプロファイルを切り替えることができます。

eSIM には、物理 SIM カードに比べて次のような多くの利点があります。

- スペースを節約し、より小型で薄型のデバイスを実現します。

- 店舗に出向いたり、新しい SIM カードが届くのを待ったりすることなく、ネットワークやプランの切り替えが簡単かつ迅速になります。

- 個人番号と職場番号、市内番号と国際番号など、複数の電話番号を同じデバイスで使用できるようになります。

- プラスチック SIM カードの製造と廃棄による環境への影響を軽減します。

eSIM テクノロジーの採用は、企業が SIM スワッピング攻撃に対する防御力を強化するための極めて重要な戦略となる可能性があります。また、従来の物理 SIM カードに比べてセキュリティ上の利点も提供され、SIM クローニングや SIM ジャッキングなどの他の種類の攻撃を軽減するのに役立ちます。

物理的に交換されたり盗まれたりする可能性がある従来の SIM カードとは異なり、eSIM では物理的な取り外しや不正アクセスがはるかに困難になります。さらに、eSIM のアクティベーションには通常、QR コードのスキャンまたは確認コードの入力が含まれ、ユーザー アカウントを保護するための追加のセキュリティ レイヤーが導入されます。

ただし、企業は、eSIM テクノロジーの採用状況はデバイス モデルやモバイル キャリアによって異なり、利用可能かどうかも地域によって異なる可能性があることに注意する必要があります。シームレスな実装とユーザーベースとの互換性を確保するには、SIM スワップ検出対策を効果的に強化するために不可欠な、eSIM テクノロジーに対するデバイスとキャリアのサポートを確認することをお勧めします。

Transmit Security はどのようにして SIM 攻撃からユーザーを保護するのでしょうか?

SIM 攻撃を検出するのは難しい仕事です。侵害された SIM カードを使用して ID セキュリティ保護を回避しようとする詐欺師から企業を保護するために、Transmit Security Research Labs は詐欺師を検出するための複数の方法を特定、作成、研究してきました。

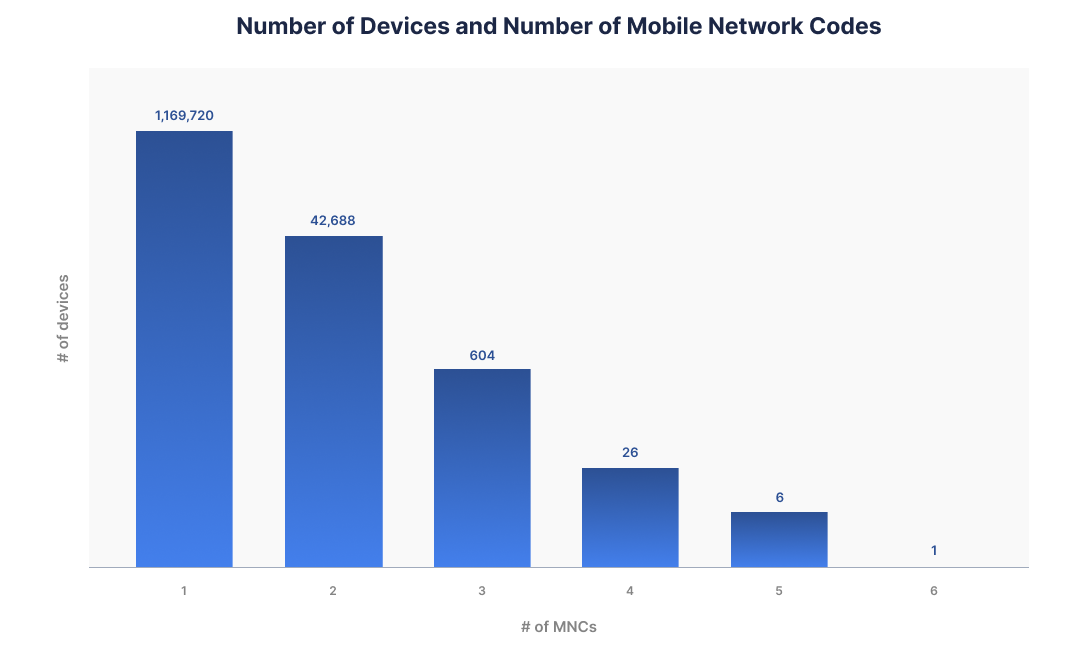

SIM カードが侵害されたことを示す重要な指標の 1 つは、デバイスの MNC (モバイル ネットワーク コード) の不審な変更です。Transmit Security は、デバイスに 1 つ以上の MNC がある場合にデバイスの異常を検出できます。正規のデバイスには 2 つまたは 3 つの MNC しかありませんが、4 つ以上の MNC を持つデバイスが見られる場合は、SIM スワッピングの兆候である可能性があります。

図2

上の画像では、Transmit Security を活用しているアメリカの金融機関のデータに基づいて、Transmit Security がデバイスあたりの MNC の数を検出する様子がわかります。このデータにより、短期間でデバイスあたりの MNC 数が複数回変化したことを追跡することも可能になり、SIM カードが侵害された可能性を示唆する可能性があります。

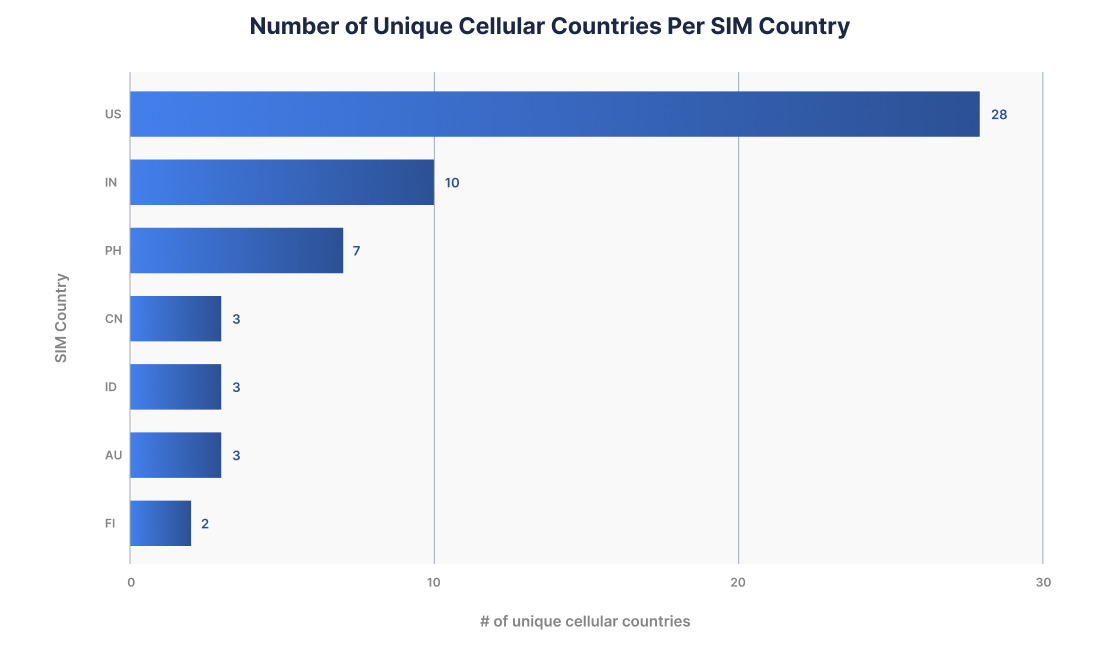

SIM の国と携帯電話ネットワークの国が一致しない場合は、デバイスの SIM カードが侵害されている可能性も考えられます。海外旅行中のユーザーの中には、現地の SIM カードに変更する人もいるかもしれませんが、多くのユーザー、特に米国のユーザーは変更しません。米国の SIM カードは 28 か国で使用されていることが検出されており、これは同じ米国の金融機関から得た以下のデータ例で示されています。

図3

したがって、米国の携帯電話ネットワークを使用しているユーザーが突然別の国の SIM カードに切り替えた場合、他のリスク信号と組み合わされて、SIM カードが侵害されている可能性があることを示す指標となる可能性があります。

結論

SIM スワッピングは、エンドユーザーのオンライン セキュリティとプライバシーを危険にさらす可能性のある個人情報盗難の脅威です。攻撃者はユーザーの電話番号を盗むことで、被害者のアカウントの王国への鍵を入手し、アカウント乗っ取り (ATO) のリスクを高め、被害者になりすまして新しいアカウントを登録することができます。そのため、企業は SIM スワッピングを検出し、本人確認サービスとデータ検証機能を備えた安全な登録方法を採用して、新規アカウント詐欺のリスクを軽減するための措置を講じることが重要です。

存在する SIM スワッピング攻撃の種類とその検出方法を理解することで、企業は自社のプラットフォーム上で ATO、不正な取引、その他の種類の詐欺を防ぐことができます。Transmit Security の検出および対応サービスがSIM スワッピング攻撃の検出にどのように役立つかについて詳しくは、営業部に問い合わせて無料デモをご依頼ください。