顧客 ID およびアクセス管理 (CIAM) における私のキャリアを振り返ると、特にここ数年で多くの変化がありました。クラウドネイティブ サービスやプライバシー規制から暗号化や安全なメッセージング プロトコルまで、現代のアイデンティティを適切に実現するには、複数層のセキュリティ設計、アーキテクチャ、プロセスが必要です。

必然的に、CIAM は、現在急速に拡大している、常に変化するデジタル ID リスクと詐欺行為に対処するために進化してきました。Juniper Researchによると、米国におけるアカウント乗っ取り(ATO)のコストは2017年以降500%上昇している。同様に懸念されるのは、2022年のジャベリンの調査によると、口座開設詐欺の件数が前年比109%増加したことだ。

アイデンティティとサイバーセキュリティへの投資が2桁の成長を超えている理由は簡単にわかります。PWC は同じレポートで、経営幹部の 75% が、組織やシステムの複雑性が高すぎるとサイバーセキュリティとプライバシーのリスクにつながると述べていることを明らかにしました。これらすべてを管理するために、サイバー専門家の需要は高いものの供給が不足しており、現在、世界中で300 万のポジションが不足しています。これに、今日私たちが使用しているデジタル サービスやアプリの爆発的な増加を組み合わせると、ハッカーは拡大した絶好の狩り場を楽しんでいることになります。

この記事では、詐欺師が既存の CIAM 方法論をどのように破ったり回避したりしているか、また ID に対する最新のアプローチによってセキュリティ成果をどのように向上できるかについて説明します。最後には、今日の複雑な ATO 詐欺を防ぐために何が必要か、そしてより効果的な CIAM テクノロジーをどのように活用するかについて明確な理解が得られるでしょう。また、このトピックを取り上げている最近のウェビナーへのリンクも提供しますが、異なる証拠ポイントが含まれているため、どちらも役立つと思います。

アイデンティティとサイバーのギャップ

アイデンティティとサイバーセキュリティは表裏一体であると主張する人は多いが、その境界線は曖昧になっている。結局のところ、アイデンティティには強力な暗号化の信頼、安全なメッセージング プロトコル、高度なデータ共有とプライバシーへの影響の歴史が含まれます。つまり、アイデンティティはサイバー機能として認識され、実装されるべきだということですか?確かにその通りですが、アイデンティティのセキュリティギャップを指摘すると、CIAM へのアプローチを再考する必要があることがわかります。

まず、CIAM のコア機能である認証から始めましょう。Verizon の 2021 DBIR によると、最も広く使用されている認証方式は、サイバー侵害の 61% の標的となっています。もちろん、私が言っているのは、フィッシングされやすく、漏洩しやすく、傍受されやすく、推測しやすく、キーロギングされやすい、質素なパスワードのことです。より優れた、より安全な代替手段があるにもかかわらず、このような非効率的なアクセス管理機能が廃止されていないのは不思議ではありませんか?

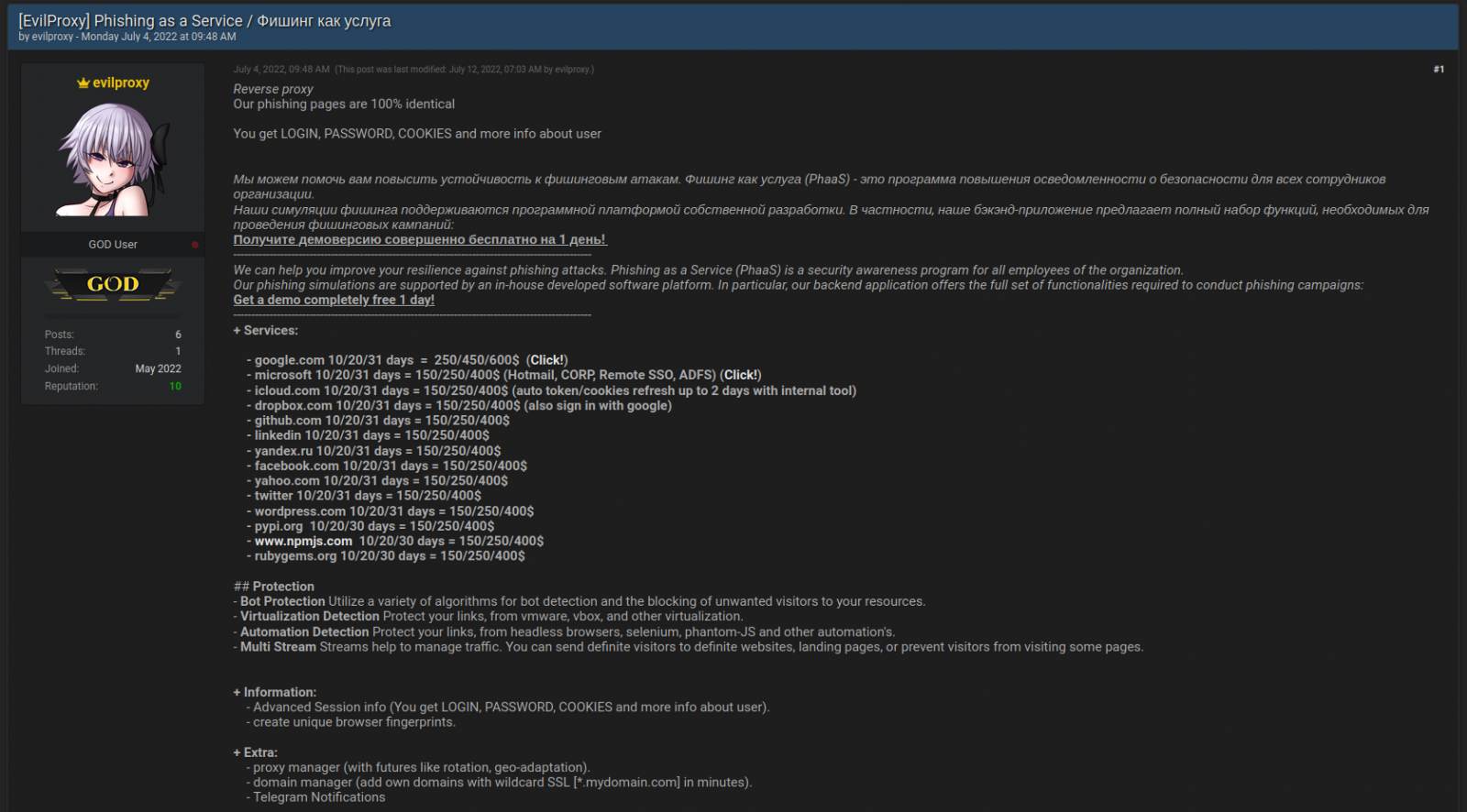

もちろん、安全でないパスワードを強化するために追加の防御層を追加します。当初、2 要素認証 (2FA) は強力な対策でしたが、今ではそうではありません。従来の 2FA、SMS OTP、ハードウェアベースの OTP、認証アプリはすべて、高度でありながら高度にコモディティ化された傍受攻撃やフィッシング攻撃の影響を受けます。自動化されたクライムウェア・アズ・ア・サービス・プラットフォームは、今やそれ自体が産業となっています。2FA がいかに簡単に完全に無効化できるかは、冷静に考えさせられる内容です。

適例: フィッシング サービス プラットフォームである EvilProxy が現在メディアで話題になっています。最も注目すべきは、このターンキー リバース プロキシ サービスにより、リバース プロキシの設定方法を知らない低スキルのハッカーでも、高度な ATO 詐欺を非常に簡単に実行できるようになることです。少しの労力で、認証トークンを含むセッション クッキーを傍受し、2FA を回避して、正当な顧客を装ってアカウントにログインすることができます。

パスワードレスは始まりに過ぎない

パスワードレス MFA は、フィッシング耐性と使いやすさを備えており、この急成長中の方式は認証における新たなゴールドスタンダードとなっています。FIDO2 プロトコルに基づくデバイス上の生体認証は、パスワードや OTP などの共有秘密を標的とする攻撃の大部分を排除します。しかし、最も強力な認証方式であっても、たとえばセッションハイジャックを阻止することはできません。

それでは、認証という行為を超えて、アプリケーション アクセスのより広い視点で考えてみましょう。CIAM は、アイデンティティライフサイクル全体にわたって顧客アカウントを保護する上でどのような役割を果たすことができますか?顧客がログインしてアプリケーションの使用を開始した後の瞬間を考えてみましょう。アプリケーションはそれぞれ構築方法が異なり、多くの CIAM システムが混乱する瞬間が来ます。

認証後の空白におけるリスクと信頼

まず、認証は特定の時点のイベントであるという事実を強調しておきましょう。認証後、ユーザーは、ログインした時点でのこの単一の信頼イベントのコンテキストが埋め込まれた、延長された時間制限付きセッションで操作します。では、この瞬間からセッションの信頼はどうなるのでしょうか?当然、毎秒ごとにリスクが生じる可能性があるため、信頼のレベルは低下します。

EvilProxy によって証明されているように、詐欺師はログイン時だけでなく、アクティブなセッション中に顧客のアカウントに侵入する可能性があります。だからこそ、リアルタイムのリスク評価と阻止を提供し、アイデンティティの過程全体を通じていつでもデジタル ID 詐欺を阻止できる、有線アカウント保護機能を備えた最新の CIAM システムが必要なのです。

ただし、注意してください。ここでサイバーとアイデンティティの境界線が曖昧になります。リスクと信頼のシグナルを探し、マルウェア、トロイの木馬、挿入されたペイロードを検出するセキュリティがすでに導入されている場合もあります。しかし、おそらくこれらのツールは、ID プロファイルや顧客アカウントではなく、アプリケーションを保護するために設計されています。もちろん、複数のベンダーのソリューションを統合することもできますが、うまくいく可能性は低いです。異種のテクノロジーでは、アイデンティティライフサイクル全体を保護するために必要な相互運用性と可視性が欠けています。

文脈はいつでも重要

CIAM はこの問題を解決できますが、エンドツーエンドの ID プラットフォームの構造にコンテキスト認識型セキュリティが組み込まれている場合に限られます。たとえば、ユーザーがアカウントの詳細を変更したり、ボットの動作を示したり、新しい IP アドレス、新しいデバイス、別のブラウザで表示されたり、アカウントの回復を開始したりした場合、リスクを確認して対応できる必要があります。

これを実現するには、数百のシグナルを相関させ、最新の脅威インテリジェンスとともにデータを評価し、機械学習を適用してリスクと信頼のレベルをスコアリングし、実行時に正確なアクセス決定を下すことができる強力なオーケストレーション エンジンが必要です。

学術的な視点に戻ると、この概念は、ガートナーが推奨するアプローチであるContinuous Adaptive Trust (CAT)の傘下に広く含まれます。CAT では、ユーザー セッション全体と顧客に関するすべての情報に基づいて、既知の適切な動作と不適切な動作を識別するために、リアルタイムのリスクと信頼性の評価が必要です。つまり、信頼できるユーザーには摩擦の少ないアクセスを提供し、疑わしい行動やリスクの兆候があれば、突破するのが難しい認証チャレンジやアクセス拒否をトリガーするという考え方です。最終的な目標は、顧客体験 (CX) の向上とセキュリティの強化です。

適応的信頼:言うは易く行うは難し

紙の上では、これはすべて良さそうに聞こえます。理論は確かに健全です。残念ながら、このコンセプトは、脅威や詐欺のインテリジェンス システムを ID およびアクセス管理の構造内に組み込む能力が複雑で断片的であるため、現実世界ではほとんど普及していません。こちら側の情報の断片とあちら側のユーザーの行動。このデータは、すべての断片をまとめる総合的なソリューションがなければほとんど役に立ちません。

ユーザー セッションの完全なコンテキスト内で発生するすべての事象に動的に応答するには、CIAM 機能が連携して動作する必要があります。異なるベンダーのサイバー ソリューションと ID ソリューションを統合しようとすると、容易なことではなく、成功の保証もありません。これらの概念を統合し、脅威の状況の変化に応じて継続的に改善するには、設計、エンジニアリング、時間、および費用がかかります。これを認識することが、CIAM にとって重要な転換点となります。

そこで、次のような質問を自問してみるといいでしょう。「自分の ID およびアクセス管理システムには、飛行中のセキュリティ侵害をすぐに検出する能力があるだろうか?」サイバー防御機能は提供されているのでしょうか?露出したギャップを埋めるためにセキュリティ ソリューションをさらに購入したり、すべてを統合するためにサイバー専門家や開発者をさらに雇用したりする必要があると感じている場合は、すべてを実現する最新の CIAM ソリューションを評価する時期です。

新たな多層防御

サイバーセキュリティとアイデンティティの融合は、顧客アイデンティティとアクセス管理における新たな時代の幕開けを告げます。セキュリティ侵害の検出と積極的な阻止を、包括的かつ単一の CIAM コンテキストで実現する能力により、詐欺師との戦いが可能になります。

Transmit Security では、設立当初からサイバー防御に重点を置いており、セキュリティはその基盤として CIAM プラットフォームに深く根付いています。最新のアイデンティティ オーケストレーションの発明者として、当社は強力なリスクおよび信頼エンジンをアイデンティティの構造そのものに組み込み、CAT を活用した CIAM の約束を果たしました。当社はサイバーセキュリティと CIAM の概念を取り入れ、その組み合わせを現実のものにします。

リスクを考慮したセキュリティをベストプラクティスのオーケストレーションおよびマイクロユーザージャーニーと組み合わせると、オンボーディングと認証からアカウントの回復と継続的なアカウント保護まで、アイデンティティライフサイクル全体をカバーする強力な CIAM 機能が得られます。コンテキスト セキュリティ対策は自動化されており、すぐに使用でき、すぐに展開できます。しかし、それで終わりではありません。当社のクラウドネイティブ サービスは、一流のサイバーセキュリティ専門家のチームによって継続的に強化され、調整されています。

これは、サイバーセキュリティ専門家の業界不足に関する先ほどの議論に戻ります。自動化されたアカウント保護により、応答時間が短縮され、手動処理の必要性が軽減されます。エンドツーエンドの CIAM プラットフォームを使用すると、不正行為が発生する前に阻止し、ブランドへのダメージを最小限に抑え、顧客と企業の両方の経済的損失を防ぐことができます。さらに、追加のサイバーセキュリティ専門家を雇う必要性も減ります。

このトピックの詳細については、私のオンデマンド ウェビナー「最新の CIAM が複雑な ATO に打ち勝つ方法」をご覧ください。