PayPal は最も安全で信頼できる決済サービスの一つです。では、詐欺師はどのようにして 34,942 件の顧客アカウントを乗っ取ったのでしょうか?先月の攻撃では、PayPal自体が侵害されたわけではなく、パスワードを再使用していた顧客の個々のアカウントが乗っ取られた。これは、私たちの怠惰なパスワード習慣を悪用する典型的なクレデンシャルスタッフィング攻撃でした。

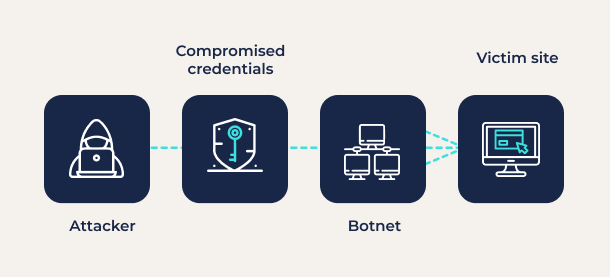

Google によると、65% の人が複数のアカウントで同じパスワードを再利用しています。そして攻撃者はそれを知っています。あるアカウントの認証情報を入手した場合、同じユーザー名とパスワードで「保護」されている別のアカウントが見つかる可能性が高くなります。攻撃を自動化するために、詐欺師は認証情報のリストを実行し、それをウェブ上の無数のサイトのログインに「詰め込む」ボットを使用します。

成功率の高い基本的な攻撃です。PayPal のようにセキュリティが強力な企業であっても、アカウント乗っ取り (ATO) 詐欺の被害に遭う可能性があります。PayPal は、もちろん最初でも最後でもありません。個人情報盗難防止サービスであるノートン・ライフロックも、12月にクレデンシャル・スタッフィング攻撃の標的となった。私たちは皮肉を喜ばないが、詐欺師たちは喜ぶだろう。

このブログ記事では、クレデンシャル スタッフィングの仕組みと、サイバー犯罪者にとってそれがなぜ容易になっているのかについて説明します。最も重要なことは、この種の攻撃を軽減し、それに伴う評判の損失を回避するために、あなたとあなたの顧客が何ができるかを学ぶことです。しかしまずは、PayPal アカウントの乗っ取りについて詳しく見てみましょう。

PayPal のダメージコントロール

PayPalは1月18日に初めてこのセキュリティインシデントを報告し、アカウントが乗っ取られた顧客に通知書を送付した。PayPalによると、クレデンシャルスタッフィング攻撃は12月初旬の3日間にわたって発生し、氏名、住所、社会保障番号などの顧客の個人情報が漏洩したという。

通知書の中で、PayPalは「この事件の結果として個人情報が悪用されたことを示す情報はなく、影響を受けたアカウントで不正な取引も行われていない」と述べている。

手紙にはさらに、「PayPal は、個人情報が見えないようにマスキングすること、この問題の調査を支援するために外部の弁護士を雇うこと、影響を受けた PayPal アカウントのパスワードをリセットすること、さらなる不正アクセスを防ぐためにセキュリティ管理を強化することなど、事件の発見後すぐに対処し、封じ込めるための措置を講じました」と書かれている。

強化されたセキュリティ管理に加え、Paypal は影響を受けるユーザーに対して、Equifax の ID 監視サービスを 2 年間無料で提供します。顧客とその信頼を維持するための措置を講じることは、あらゆるビジネスにとって不可欠です。

消費者は自分のアカウントを保護するために何ができるでしょうか?

- パスワードを強化する– この攻撃を受けて、PayPal は一意かつ長い文字列のパスワードを推奨しています。強力なパスワードは通常、パターンや単語を含まない 11 ~ 15 文字の英数字と記号で構成されるものと定義されます。

- MFA を有効にする– 同社はまた、すべての顧客に対してアカウント設定で MFA 保護を有効にするようアドバイスしています。この簡単な手順により、有効なユーザー名とパスワードを持っていても、詐欺師がアカウントにアクセスするのを防ぐことができます。

PayPal の利用者が 4 億 2,900 万人であることを考慮すると、クレデンシャル スタッフィング攻撃の影響を受けるアカウントの数は比較的少ないことは注目に値します。多要素認証 (MFA) とおそらく他のセキュリティ層が被害の抑制に重要な役割を果たしたと推測できます。

私のものも含め、ほとんどの PayPal アカウントは MFA によって保護されています。ログインしようとするたびに、PayPal から 6 桁のワンタイム パスコード (OTP) がテキストで送信され、アカウントにアクセスできるようになります。このような大規模な攻撃では、詐欺師がMFA メカニズムを回避しようと時間を費やす可能性は低く、代わりに MFA によって保護されていないアカウントをターゲットにします。 - パスワード マネージャーを使用する– 複雑なパスワードと 2 番目の認証要素だけでは不十分なケースが常に存在します。パスワードが完全に廃止されるまで、すべての消費者はパスワード マネージャーも使用する必要があります。結局のところ、クレデンシャル スタッフィングは、プレーン テキストで保存された資格情報を盗み出す大規模な侵害の結果でもあるのです。パスワードのハッシュアルゴリズムも逆変換可能です。

パスワード マネージャーはハッカーを完全に防ぐことはできませんが、強力なマスター パスワードと MFA を使用して複雑で固有のパスワードを保護して保存することは、セキュリティの業界標準であり、一般的なユーザーが独自にアカウントとパスワードを保護する能力をはるかに超えています。

ATO 詐欺を防止するためにサービス プロバイダーが実行できる対策は他にもたくさんありますが、これについては後のセクションで説明します。しかし、まずは基本をもう一度おさらいしましょう…

クレデンシャルスタッフィングはどのように機能しますか?

クレデンシャル スタッフィング攻撃は、記憶の誤りや安易な方法を選ぶ傾向など、人間に共通する弱点を悪用します。すべてのアカウントに対して同じシンプルなパスワードを覚える方がはるかに簡単なのに、なぜアカウントごとに固有の複雑なパスワードを覚える必要があるのでしょうか?理由は明白です。安全ではないからです。攻撃者はパスワードを再利用する人から利益を得ます。

クレデンシャルスタッフィング攻撃を開始する前に、詐欺師はまずデータ侵害やフィッシング攻撃を通じて大量のユーザー名とパスワードを入手する必要があります。あるいは、ダークウェブ上で販売されている資格情報のダンプを購入することもできます。とても簡単です。

攻撃者は認証情報を入手すると、他のオンライン アカウントにログインしようとするだけです。たとえば、ソーシャル メディア アカウントのパスワードは、他のソーシャル メディア、電子メール、または銀行口座にアクセスするために使用される可能性があります。何でも、攻撃者には無限の可能性があります。

自動化により、迅速かつ大規模な攻撃が容易になります

- ボットネット– クレデンシャルスタッフィング攻撃は通常、ボットの軍隊を使用して自動化されます。侵害された資格情報の長いリストを使用すると、ボットは何千もの資格情報の組み合わせを循環して特定の Web サイトをターゲットにすることができます。1 回のログインが機能しない場合は、次のログインに進みます… ビンゴ!攻撃者は単にログインし、再利用されたパスワードで設定されたすべてのアカウントを乗っ取ります。

- 自動化フレームワーク– 詐欺師がツールと手法を拡大し続けると、クレデンシャル スタッフィングの検出はますます困難になります。

たとえば、開発者がさまざまな設定でさまざまなユーザーからのログインをシミュレートできるように設計されたオープンソースの Web テスト ツール OpenBullet を使用すると、攻撃者はIP プロキシと操作された Cookie およびヘッダーを使用して、何千ものユーザー名とパスワードの組み合わせを簡単にテストできます。

これらのクローキング技術により、リクエストがさまざまな分散 IP やデバイスから送信されたかのように見せかけることができ、攻撃者は、クレデンシャル スタッフィング攻撃を成功させるために必要な大量のリクエストを防ぐレート制限制御を回避できるようになります。

企業がATOを防ぐ6つの方法

複雑で回避的な戦術に直面して、企業は、偽のクレデンシャル スタッフィング攻撃などの ATO 詐欺をリアルタイムで検出しながら、顧客をパスワードから適切に移行できる階層化された保護を実装する必要があります。

- パスワードレス MFA – 防御の第一層として、サービス プロバイダーには、指紋や顔の生体認証を含む強力なパスワードレス認証が必要です。生体認証による認証を選択した顧客は、クレデンシャル スタッフィング攻撃に対して完全な耐性を獲得します。

Transmit Security のパスワードレス & MFA サービスを使用すると、単一のサービスであらゆる形式の認証を実装できるため、パスワードを段階的に廃止したり、完全に排除したりすることができます。指紋または顔 ID による認証を選択したお客様は、最も強力かつ最も使いやすい形式の MFA を実現できます。 - その他の形式の MFA – 生体認証を使用する準備ができていない、または使用できない顧客の場合は、電子メールのマジックリンク、SMS OTP、ソーシャルログインなど、誰でも使用できる MFA 方法を使用できるようにする必要があります。

- デバイス フィンガープリント– 複数のデバイス特性に基づく強力なデバイス フィンガープリントを使用して、これらの弱い形式の MFA を強化できます。これは信頼のアンカーとして使用でき、ユーザーの信頼されたデバイスを個々のプロファイルにリンクします。

- パスキー– 当社のパスワードレスおよび MFA サービスは、パスキーをサポートし、さらに強化するため、特に言及する価値があります。パスキーの早期導入者として、PayPal は明らかにこのアプローチを採用しています。実際、PayPal は、パスワードではなくパスキーを使用している顧客を攻撃者がターゲットにできないようにすることで、クレデンシャル スタッフィング攻撃の範囲をある程度制限した可能性があります。

- リスク、信頼、詐欺、ボット、行動 (RTFBB) の継続的な評価– アカウント保護の次の層として、アイデンティティ ジャーニー全体にわたって、発生しているすべての事象、すべてのシグナルをリアルタイムで評価できるソリューションが必要です。

顧客体験を損なうことなくアカウントを保護するには、正確で動的な不正検出が必要です。詐欺師が回避策を講じたり、信頼している顧客が新しいデバイスに切り替えたり、行動を変えたりした場合でも、良いアクティビティと悪いアクティビティを区別できるほどスマートでなければなりません。

不正行為を正確に検出するには、幅広いテレメトリを調べ、高度なデバイス フィンガープリンティング、ボット検出、動作分析などの複数の検出方法を組み合わせたコンテキスト認識型ソリューションが必要です。Transmit Security のリスク、信頼、詐欺、ボット、行動検出サービスは、適切なタイミングで適切なアクションをトリガーするために使用できる実用的な推奨事項を提供します。また、新たな脅威が初めて出現したときに、それに対する保護を自動化することもできます。 - パスキーのセキュリティ強化– パスワードレスと MFA + RTFBB 検出サービスを一緒に実装することで、パスキーを保護するための保護層が追加されます。新しい顧客やデバイスを登録する前に、ユーザーの ID またはデバイスを評価して、予備的な信頼を確立できます。登録後は、パスキー ユーザーとそのアカウントは、アイデンティティ管理の全過程を通じて継続的に保護されます。

当社のリスク、信頼、詐欺、ボット、行動検出サービスが、クレデンシャル スタッフィングやその他の ATO 攻撃を防止および軽減するためにどのように役立つかをご覧ください。私たちは皆、PayPal を支援し、詐欺師の悪質なゲームに打ち勝つために必要なことを実行できます。