パスワードの問題は、私たち全員がよく知っています。Microsoft の新しいデータは、毎日数十億回のログインから得られる 43 兆の信号に基づいて、サイバーセキュリティの状態に関する独自の視点を提供します。2022 年の Microsoft デジタル防御レポートでは、次のことが明らかになっています。

- パスワード攻撃の件数は毎秒およそ921件にまで増加しています。

- パスワード攻撃は過去 1 年間で74 パーセント増加しました。

- およそ20 パーセントの人が、多くの Web サイトやアプリで同じパスワードを再利用しており、クレデンシャル スタッフィングやパスワード スプレー攻撃の標的になりやすい状況にあります。

- パスワード攻撃によって侵害されたアカウントの90%以上は、SMS OTP や FIDO2 認証などの強力な多要素認証 (MFA) を備えていません。

報告書はさらに、「標的を絞ったパスワードスプレー攻撃が増加しており、数千の IP アドレスにまたがる攻撃者のトラフィック量が大幅に増加している」と述べている。攻撃者が標準的な防御策を回避し、追跡されないようにする努力は、さらに別の問題を浮き彫りにしています。脅威はますます巧妙化しています。

パスワードと基本的な MFA を置き換える理由は何ですか?

MFA は、増大するデジタル ID の脅威を防ぎ、アカウント乗っ取り (ATO) 詐欺を防ぐために不可欠になっています。しかし、多くの組織にとって、SMS ワンタイム パスコード (OTP)、マジック リンク、認証アプリは、顧客が許容できる以上の摩擦をもたらします。

さらに重要なのは、これらの多段階の MFA 方法は依然としてスミッシング、中間者攻撃、その他の攻撃に対して脆弱であり、侵害を受けやすい不格好な顧客エクスペリエンスをもたらすということです。

PSD2 準拠: MFA は十分に強力かつシンプルですか?

PSD2 の強力な顧客認証 (SCA) などのセキュリティ規制に準拠するために、ほとんどの金融サービスでは SMS OTP または認証アプリを使用しています。しかし、アプリをダウンロードして使用しなければならないという追加の摩擦により、顧客の採用率が低下し、OTP によって顧客が不満を抱き、サポートに電話したり、完全に離脱したりする可能性があります。

OTP とパスワードの組み合わせは技術的には 2 要素の要件を満たしますが、デバイスがスパイウェアに感染していたり、セッションがハイジャックされていたりすると、ATO 詐欺を防ぐことはできません。大規模にアカウントを乗っ取るために、ハッカーは現在、OTP 傍受ボットを使用しており、これにより、送信中のパスコードをこれまでになく簡単に盗み取ることができるようになりました。さらに、悪質なボットの中には、OTP 認証を完全に回避するものもあります。

パスワードレスMFAの仕組みの違い

FIDO アライアンスによる最新のパスワードレス標準セットである FIDO2 に基づいて顧客を認証すると、誰がアカウントにアクセスしているかがわかります。また、正しく実行すれば、パスワードだけでなく、OTP や攻撃にさらされる可能性のあるすべてのデータなど、共有秘密を完全に排除できます。

真のパスワードレス認証では、顧客は指紋または顔の生体認証を使用するだけで、1 回の簡単なユーザー操作で最も強力な形式の MFA を実現できます。ログインはより速く、より簡単に、そしてより安全に行えます。

どのように多要素化されるのですか?実際の顧客の生体認証 (固有要素) のみが、ユーザーのデバイスに保存されている秘密鍵 (所有要素) のロックを解除します。

生体認証と秘密鍵が侵害されるのを防ぐにはどうすればいいですか?公開鍵暗号化 (PKI) を活用することで、生体認証と秘密鍵はユーザーのデバイスから外に出ることなく安全に保たれます。秘密鍵は認証チャレンジに署名し、識別データが含まれない署名済みのチャレンジのみが Web 経由で送信されます。受信側では、一致する公開鍵を使用してチャレンジを検証します。これらはすべて数秒で完了し、高い信頼性でその個人が誰であるかがわかります。

パスワードレス ソリューションで注目すべき主な差別化要因:

- 設計による MFA : 方法には、FIDO ベースのパスワードレスとパスキーを含める必要があります。

- モバイル アプリまたは Web アプリを使用すると、必要に応じて顧客エクスペリエンスとセキュリティを最適化する柔軟性が得られます。

- オムニチャネル エクスペリエンス: ユーザーが単一の ID を使用してチャネル間を移動できるようにします。

- マルチデバイス サポート: ユーザーがどのデバイスからでもログインできるようにします。

- 導入の容易さ: プラグアンドプレイ サービスにより、すべてのシナリオとフローが最適化されます。

- コンプライアンスのために継続的に更新: 最新の要件を満たすために継続的に更新されるサービスでコンプライアンスを維持します。

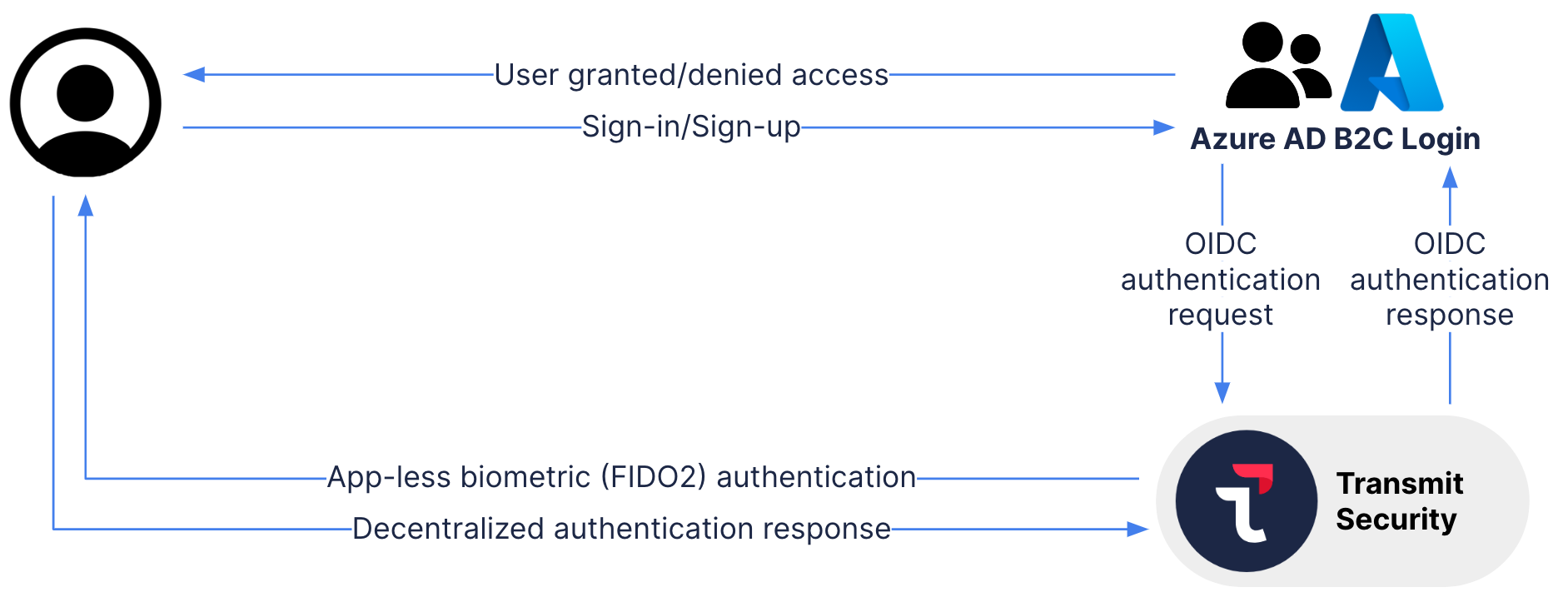

Transmit Security のパスワードレス MFA を Azure AD B2C と統合する

顧客の真の ID に基づいて認証するように設計された Transmit Security パスワードレス MFA ( Azure Marketplace で入手可能) を使用して、Microsoft Azure Active Directory B2C を強化できるようになりました。

Transmit Security を使用すると、顧客は企業に 1 つのアカウントを登録するだけで、パスワードを入力したり、クラウドに資格情報を保存することなく、任意のデバイスを使用して任意のチャネルで生体認証でログインできます。当社独自のデバイス バインディング方法により、お客様はあらゆるデバイスに信頼を簡単かつ安全に転送し、すべてのデバイスを 1 つの統合 ID にバインドできます。

このクラウド ネイティブ サービスは、新規または既存の Azure 実装にシームレスに統合されます。パスワードレス MFA は、Azure AD B2C によって提供されるすべての認証方法と連携して動作し、FIDO 資格情報の拡張バージョンであるFIDO パスキーなどの他の実装もサポートします。これにより、セキュリティ体制を強化しながら、顧客の好みに合ったログイン オプションを顧客に提供できるようになります。時間が経つにつれて、すべての顧客をパスワードレスに移行できるようになります。

FIDO 標準のサポートを発表するプレスリリースで、マイクロソフトのアイデンティティ プログラム管理担当コーポレート バイスプレジデントであるアレックス シモンズ氏は次のように述べています。「パスワードのない世界への完全な移行は、消費者がそれを生活の自然な一部にすることから始まります。実行可能なソリューションは、現在使用されているパスワードや従来の多要素認証方法よりも安全で、簡単かつ高速でなければなりません。」

「Microsoft は、セキュリティのソリューション パートナーとして Transmit Security を迎えることができて大変嬉しく思っています」と、Microsoft のマーケットプレイス & ISV ジャーニー担当シニア ディレクターである Yvonne Muench 氏は述べています。「Transmit Security は、Microsoft Azure Active Directory B2C を介してパスワードレス認証のメリットを Microsoft のお客様が活用できるよう支援することに尽力しています。Transmit Security のような経験豊富で信頼できるセキュリティ パートナーがネイティブの Azure 機能を構築し、強化することは、パスワードのない未来のビジョンをサポートし、推進するのに非常に役立ちます。」

Azure AD B2C を使用して Transmit Security のパスワードレス MFA を構成する方法については、Microsoft Learn の簡単なステップ バイ ステップ ガイドをご覧ください。UI をカスタマイズまたはブランド化し、すぐに使用できる数百のユーザー フローを展開できます。すべてのチャネルとデバイスで、パスワード不要の安全でスムーズなエクスペリエンスを簡単に設定できます。

アイデンティティライフサイクル全体を保護

顧客のパスワードを削除することで、最大のセキュリティ リスクがなくなります。しかし、今日のより巧妙な ATO 詐欺は、ログイン前、ログイン中、ログイン後に顧客のアカウントを侵害する可能性があります。パスワードレス MFA とTransmit Security Risk、Trust、Fraud、Bots & Behavior Detectionサービスを実装することで、ID ライフサイクル全体にわたって亀裂を封じることができます。

リアルタイムのリスクと信頼性の評価により、何百ものシグナルが相関し、登録からアカウント回復まで、そしてその間のあらゆるステップまで、顧客ジャーニーのあらゆる場面でATO 詐欺の兆候を検出します。リスクが検出された場合はいつでも、真のパスワードレス MFA を使用してユーザーにチャレンジできます。Azure AD B2C と組み合わせることで、ATO 詐欺に対する強力な防御力が得られます。

Azure AD B2C と Transmit Security で何ができるかを調べます。あるいは、さらに良い方法として、パスワードレス MFA を4 つの簡単な手順で統合する方法についての技術概要をご覧ください。