ますます、機械がデジタルビジネスの主要な力となってきています。マシンとマシンの秘密の数が増えるほど、攻撃対象領域も大きくなります。そして、生成型 AI、クラウド、自動化の時代においては、機械の数は増加する一方です。そこで疑問になるのは、あらゆる方法でリスクをいかに減らすかということです。

この記事では、マシン ID (MIM) ライフサイクル全体にわたってリスクを軽減するための専門家の推奨事項を紹介します。見落とされがちなものも含め、ベストプラクティスを学びます。最後に、ハイブリッドおよびマルチクラウド環境全体で今日の高度に断片化された MIM ソリューションを処理するために、まったく新しい領域であるマシン ID オーケストレーションが不可欠である理由について説明します。

マシンID管理の複雑さとリスク

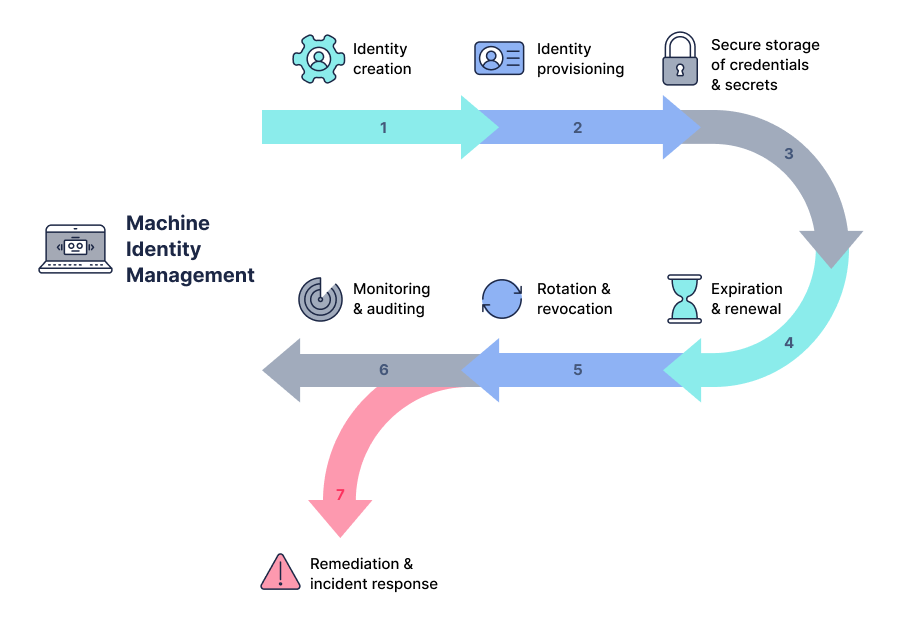

マシン ID 管理 (MIM) に関する前回のブログ投稿では、重要な MIM ID ライフサイクル ステージを定義し、ID の作成とプロビジョニングから ID の更新、失効、インシデント対応まで、各タスクに関連するリスクについて説明しました。

ハイブリッドおよびマルチクラウド環境では、異なるマルチベンダーの MIM ソリューションを使用すると、運用、ガバナンス、セキュリティの面で課題が生じますが、マシンの種類が多岐にわたるため、これは避けられません。MIM には、クラウドベースのキー マネージャー、オンプレミスのハードウェア セキュリティ モジュール (HSM)、シークレット マネージャー、パブリックおよびプライベートの証明機関、証明書ライフサイクル マネージャー、モバイル デバイス管理、その他の IAM ソリューションなど、多くの、多くの場合複雑なバックエンド ソリューションが必要です。

これらすべてが複雑さを増しますが、これは、完全なアイデンティティ ライフサイクルを管理および保護する適切なオーケストレーションと MIM ソリューションによって大部分が解決できます。重要なマシン ID ライフサイクルの段階、リスク、およびリスクの軽減を目的とした業界のベスト プラクティスについて見てみましょう。

マシンIDライフサイクル全体のリスクと軽減

マシン ID ライフサイクルの 7 つの段階、リスク、およびリスクの軽減を目的とした業界のベスト プラクティスを詳しく見てみましょう。

- ID 作成 (別名キー生成) : これには、各マシンの証明書、資格情報、API トークンなどの一意の識別子の生成が含まれます。キーの生成と保存は機能が重複することが多いことに注意してください。

リスク:リスクには、資格情報の安全でない生成が含まれる場合があります。たとえば、純粋にソフトウェア ベースの方法の場合、キーはより脆弱になります。以下(2 および 3)では、多数のマシンをリンクして互いに区別できないようにする認証情報の保存とキーの共有のリスクについて説明します。

推奨事項:証明書やその他の「複製が困難な」暗号化ベースの方法など、強力に生成された一意の識別子を活用します。安全にキーを生成することは、堅牢なキー管理プロセスを確立するための第一歩です。キーのランダム性と一意性を保証する、信頼性が高く適切に実装されたキー生成アルゴリズムを使用することが重要です。また、不正アクセスを防ぐために、潜在的な脅威や侵害のない安全な環境でキーを生成して保存する必要があります (3 を参照)。ガバナンスを導入することで、ポリシーを設定および維持できるようになり、企業の情報アクセスおよびセキュリティ ポリシーの実施に役立ちます。マシン ID ポリシー制御を使用することで、重複した資格情報に関連する課題を管理できます。この問題については、最初の MIM ブログで取り上げました。 - ID プロビジョニング: ID をマシンに直接プロビジョニングするか、マシンに ID を配布してインストールする集中型システムを使用します。

リスク: プロビジョニング中に安全でない配布方法や ID ファイルへの不正アクセスが発生すると、ID が傍受、改ざん、盗難の危険にさらされる可能性があります。

推奨事項: 安全なプロビジョニング方法の使用を追跡および管理します。使用制限、ネットワーク アクセス、マシン ID が配信されるエンドポイントの追跡を考慮したポリシーと制御を実装します。さらに、資格情報が任意のマシンまたはワークロードにプロビジョニングされるときに、安全な通信方法を有効にします。一般的なベスト プラクティスでは、セキュア トランスポート経由の登録 (EST) 標準などのプロトコルを活用して、相互認証とマシン ID の安全な転送を保証します。ゼロトラスト原則に準拠した、マシン ID ライフサイクル全体にわたる安全な通信と制御方法を保証する MIM ソリューションを探してください。 - 資格情報と秘密の安全な保管: 適切なキー管理方法には、キーの生成、暗号化、安全な保管メカニズム、およびアクセス制御が含まれます。

リスク:すべてのキー生成および保存メカニズムは、不正アクセス、データ漏洩、盗難に対して脆弱です。

推奨事項: すべての資格情報の保存でソフトウェアが活用され、高保証のケースではハードウェアも活用されていることを確認します。検討すべきセキュア ストレージ メカニズムは、ハードウェア セキュリティ モジュール (HSM)、クラウド (専用または共有)、オンプレミス データベース ストレージ、Apple の Secure Enclave や Windows 用の Trusted Platform Modules (TPM) などのモバイル デバイス用のその他のセキュア要素など、フォーム ファクターによって異なります。セキュア エレメントはサーバー上でより広く利用されるようになり、オンプレミスのデータ センターで活用したり、クラウド サービス プロバイダーによってホストしたりできるようになりました。

- 有効期限と更新: マシン ID には特定の有効期間があり、その期間が過ぎると有効期限が切れるため、継続的な操作を確実に行うために更新が必要になる場合があります。

リスク: たとえば、期限切れの証明書は、特に適切に管理されていない場合、マシン間通信の停止や中断につながる可能性があります。

推奨事項: マシンの資格情報が期限切れか侵害されているかをリアルタイムで判断できる統合マシン ID システムを活用します。膨大な規模と多様なマシン ID を処理するには、AI と機械学習を活用して更新を自動化および管理するマシン ID ソリューションが必要です。これにより、大きな負担とリスクが軽減されます。

- ローテーションと失効: 長期間使用されているマシン ID や侵害されたマシン ID を定期的に置き換える (つまり、ローテーションする) か、取り消すことが重要です。

リスク: 期限切れまたは侵害されたマシン ID はセキュリティ リスクであり、ID をアクティブのままにしておくと、不正アクセスや悪用につながる可能性があります。

推奨事項: すべてのマシン ID の有効期限とセキュリティを定期的に評価します。詐欺やサイバーインシデントにより、一部のマシンの無効化が必要になる可能性があります。さらに、脆弱なハッシュ アルゴリズムなどの暗号化アジリティ インシデントが発生した場合、セキュリティリーダーはマシンの認証情報を取り消して更新する必要が生じる可能性があります。例えば、2017年にGoogleが Symantec は、証明書 (マシン ID とも呼ばれます) の信頼を削除することを決定しました。このため、多くの大規模および小規模の組織では、表示された警告やエラー メッセージを削除し、機能停止を修復するために、Web サイトやアプリケーションの ID、ブラウザー、その他のアプリケーションを取り消して再発行する必要が生じました。また、このブログの範囲外ですが、量子コンピューティング後の世界に備えて、組織は量子攻撃をサポートし、それを緩和できる資格情報をいつどのように取り消し、再発行するかを決定する必要があります。詳細は今後のブログでお伝えします。

- 監視と監査: コンプライアンスとセキュリティ分析の目的で、マシン ID の使用状況を継続的に追跡し、その有効性とアクセス パターンを監視し、監査ログを生成することが重要です。

リスク: 今日の複雑な IT 環境において、異常、疑わしいアクティビティ、または不正使用を検出するには、すべてのマシン ID を完全に可視化することが不可欠です。

推奨事項:マシンのセキュリティと整合性を常に監視および監査します。つまり、影響、リスク、信頼、詐欺、不正なボット、不正な動作などの問題をリアルタイムで監視できる、自動化されたマシン ID 管理ソリューションが必要になります。

- 修復とインシデント対応: 将来のインシデントを防ぐには、ID を迅速に取り消し、キーを交換し、フォレンジックを実行し、対策を実装する必要がある場合があります。

リスク:マシン ID の使用状況と動作に関する可視性が不足すると、インシデント対応の取り組みが妨げられ、全体的なセキュリティ体制が損なわれる可能性があります。

推奨事項:インシデント対応プレイブックを更新して、上記の 6 で推奨されている内容の多くを含め、関連するすべてのマシンとそのセキュリティ体制をカバーします。具体的には、インシデント対応計画では、マシン ID に関連するすべての要素 (証明機関、シークレット マネージャー、キー ボールトなど) をカバーする必要があります。プレイブックでは、具体的なソリューションと社内の製品またはサービスの所有者を呼び出し、アクションを強調する必要があります。残念ながら、MIM オーケストレーションを使用しない場合、これは面倒な作業になります。オーケストレーションの欠如により、今日多くの組織で盲点が生じています (以下のセクションを参照)。

ますます機械主導の世の中において、インシデント対応の姿勢を改善するには、リスクを認識し、対応し、暗号化に敏捷な MIM ソリューションが今や必要になっています。

マシンIDオーケストレーションがすべてをまとめる

マシンは暗号化ベースの ID とセキュリティ メソッドをますます活用するようになるため、暗号化の俊敏性の概念を IR 計画とプレイブックで考慮する必要があります。

そして最後に、特定の ID ライフサイクル ステージではありませんが、マシン ID オーケストレーションは、異なるマルチベンダー (およびマルチクラウド) ソリューション間のギャップを埋め、データと機能を関連付けるために不可欠です。前述したように、マシンの種類が多岐にわたるため、クラウドベースのキー マネージャー、オンプレミスの HSM、シークレット マネージャー、パブリックおよびプライベートの証明機関、証明書ライフサイクル マネージャー、モバイル デバイス管理、その他の IAM ソリューションなど、複数のバックエンド ソリューションが必要になります。最終的に、MIM オーケストレーションは、組織がより暗号化に柔軟に対応できるように支援します。

この分野における断片化は継続的な問題です。多くのサイバーおよびアイデンティティ セキュリティのリーダーは、すでにマシン アイデンティティ関連の製品やサービスを導入していますが、マシンの爆発的な増加により、管理の複雑さと可視性に関する問題が発生しています。製品がサイロ化されているため、マシン ID 管理を統合および簡素化し、セキュリティを強化し、マシン ID ライフサイクル全体を制御できる唯一の方法はオーケストレーションです。

リスク:さまざまなマシン ID ソリューションにわたる可視性と制御が不足すると、セキュリティのギャップや盲点が生じ、ワークロードを完全に追跡できなくなります。誤って構成されたマシンや不正なマシンは、機能停止や侵害につながる危険性を残します。さらに、セキュリティ チームはハイブリッド環境とマルチクラウド環境全体で複数のマシン ID 製品を横断する必要があるため、MTTR (平均応答時間) に悪影響が及ぶ可能性があります。

推奨事項: すでに確立されている ID オーケストレーション機能を活用し、さまざまな MIM 製品すべてを 1 つの画面で統合する直感的で使いやすいビジュアル インターフェイスを提供する MIM ソリューションを活用します。インターフェースの要素には、HSM、クラウド キー ボールト、シークレット マネージャー、その他の関連するマシン ID ソリューションなどのダウンストリーム マシン ID 製品への統合を含める必要があります。

最終的には、オーケストレーションにより、ハイブリッドのマルチクラウド環境全体でポリシーを管理および統合できるようになります。同時に、インシデント対応時間を短縮し、常に変化するビジネス ニーズ、運用、セキュリティの問題に対応するための俊敏性 (暗号化の俊敏性を含む) を提供します。最後に、マシン ID オーケストレーションにより、セキュリティ スタック統合への道が開かれます。Gartner は、CISO とそのチームの 75% がセキュリティ スタックの統合を目指していることを確認しました。オーケストレーションにより、セキュリティ リーダーは下流のすべての製品とサービスの使用を調整できます。使用されなくなったサービス、古くなったサービス、または機能が重複しているサービスは、適切に廃止される可能性があります。サイバー ID チームへの力強いスローガンとして、「統合に向けて調整する」というフレーズを導入します。