開発者向けの正規のウェブテストツールである OpenBullet は、ハッカーの間で大人気になっています。オープンソース ソフトウェアを武器化することは目新しいことではありませんが、このソフトウェアは高度に欺瞞的な脅威を自動化できるため、サイバーセキュリティ チームを緊張させています。このソフトウェアは、クレデンシャル スタッフィング攻撃を自動で実行するだけでなく、攻撃者がほとんどのボットや詐欺防御による検出を回避できるようにする豊富な機能セットも提供します。

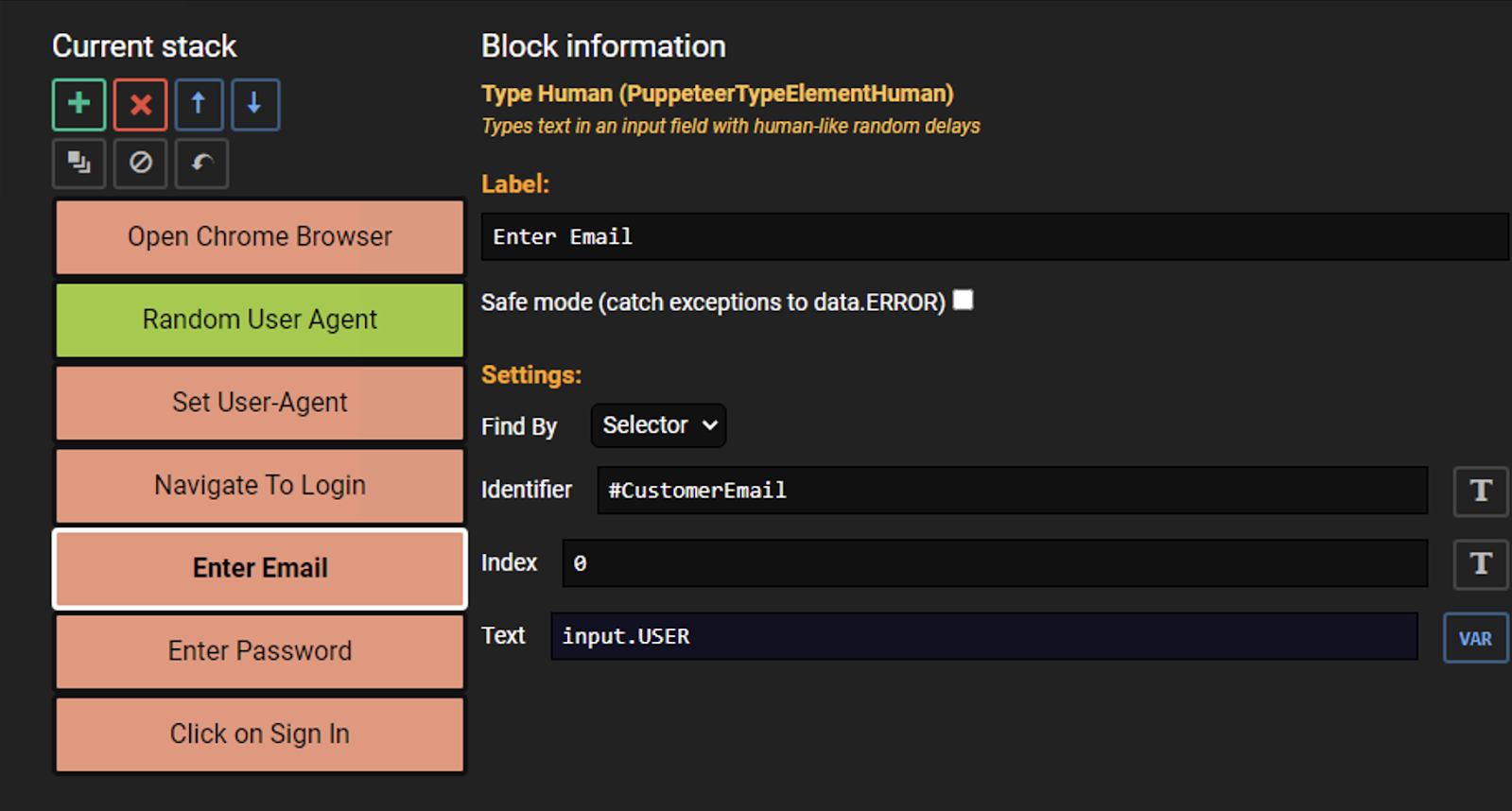

たとえば、OpenBullet を自動化フレームワークの Puppeteer と組み合わせると、攻撃者は「人間のようなランダムな遅延で入力フィールドにテキストを入力する」と UI に説明されている機能「Type Human」を選択できます。これは彼らが使える数多くの難読化技術のうちの 1 つにすぎません。

このブログでは、詐欺師が大規模なステルス アカウント乗っ取り (ATO) 攻撃を簡単に開始できるようにする OpenBullet の機能について説明します。また、適切な検出メカニズムを使用して OpenBullet 攻撃を識別する方法についても説明します。何が必要で、それをどのように活用すればよいかを正確にお伝えします。

OpenBullet とは何ですか? 2.0 の新機能は何ですか?

OpenBullet は Web テスト ツールとして、開発者が自動侵入テストの一環として、対象の Web ページに対して特定のリクエストを実行できるようにします。データのスクレイピングと解析、直接 API リクエストの実行、Selenium や Puppeteer などの自動化フレームワークの使用に使用できます。

このツールは、無料、強力、そして非常にユーザーフレンドリーという明白な理由から、特に最近リリースされたバージョン 2.0 によって、攻撃者コミュニティで注目を集めています。攻撃者は、最新の構成と、非常にアクティブで応答性の高い専用フォーラムを利用します。

下のスクリーンショットでは、Netflix、Amazon、OnlyFans、Twitter などの人気サービスをターゲットにするように設計されたダーク ウェブ フォーラムで利用可能な構成のリストを確認できます。

OpenBulletの悪用方法

攻撃者は、他の Web サイトから盗んだログイン認証情報を利用して既存の顧客アカウントを乗っ取ろうとするブルート フォース攻撃の一種であるクレデンシャル スタッフィングに OpenBullet を最も頻繁に使用します。詐欺師は、ほとんどの人が多くのアカウントで同じまたは類似のパスワードを再利用しているという事実を利用し、OpenBullet を使用して盗んだ認証情報をログイン フィールドに詰め込み、特定の Web サイトでテストします。

特に懸念されるのは、この無料ツールを使用すると、攻撃者が実際のユーザーのように見せかけることができ、攻撃を検出するのが困難になる点です。悪意のある人物がログインに成功すると、機密データにアクセスしたり、商品を購入したり、資金を送金したり、ポイントを交換したりできるようになります。

OpenBullet を使用すると、攻撃者は次のことが可能になります。

- 攻撃者がダークウェブで見つけることができるコンボワードリスト(ユーザー名とパスワード)を使用する

- 攻撃を隠すためにプロキシ経由で分散IPを使用してリクエストを行う

- ボット緩和ソリューションによるマークを回避するためにリクエストヘッダー/Cookieを操作する

- 専用のOpenBulletサービスを使用して、さまざまなCAPTCHAチャレンジを解決します

プロキシを使用すると、詐欺師は毎回異なる IP アドレスを使用して複数回のログインを試行できるようになります。OpenBullet では、攻撃者がログイン試行の合間に一時停止して、連続して多数のログイン試行が行われた場合に生成されるアラームを回避することもできます。

JavaScript を実行し、Cookie を保存し、CAPTCHA チャレンジを解決することで、OpenBullet のログイン試行は正当な顧客アクティビティのように見えます。それに加えて、コンボワードリスト、プロキシ、ランダムユーザーエージェントを使用できることにより、自動化され、検出が困難な強力な敵が生まれます。

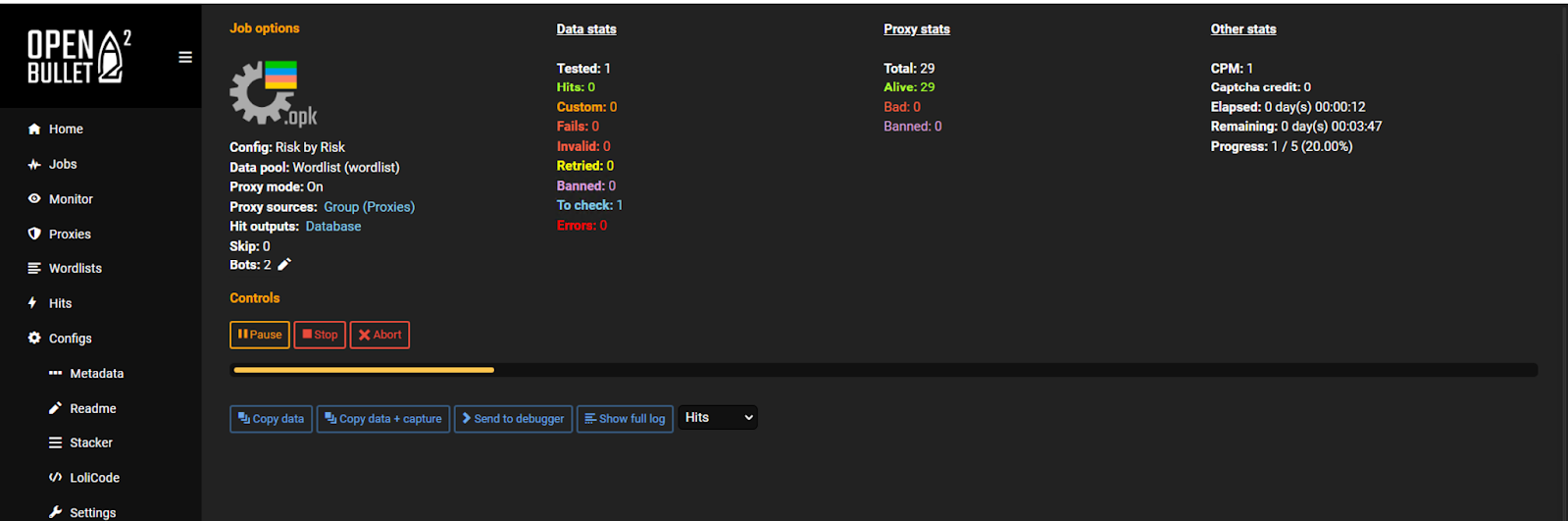

攻撃をシミュレートするために、Transmit Security Research Lab は OpenBullet の Puppeteer テスト方法を使用してリクエストを実行しました。

構成を設定した後、偽の単語リストと複数の IP (OpenBullet のプロキシ リストから) を使用してデモ サイトへのリクエストを実行する専用のジョブを作成しました。

OpenBullet攻撃の検出方法

調査データを見ると、OpenBullet のトラフィックには各ログイン リクエストの識別子 (IP、デバイス ID、ユーザー エージェントなど) が適切に分散されており、悪意のある行為者を検出するのが困難であることがわかりました。ただし、トラフィックの他の側面を使用して、ユーザーが自動化されているか疑わしいかを判断することができます。

適切な検出メカニズムを使用すれば、OpenBullet や同様の自動化ツールを使用したクレデンシャル スタッフィング攻撃を識別し、軽減することが可能です。このセクションでは、最も効果的な 3 つの方法について学習します。

1. IP/プロキシの評判

OpenBullet はプロキシの使用を可能にし、これを使用して攻撃を通常の分散トラフィックのように見せかけることができます。しかし、プロキシ サーバーを使用する正当な理由があるため、プロキシの使用やリスクの単一の指標だけでは攻撃を特定することはできません。

IP またはプロキシの評判を確認すると、ソースについてさらに多くの情報が明らかになります。顧客や IP エンリッチメント サービスから収集されたデータは、プロキシ/IP が悪意のある活動に使用されたかどうかを示します。

以下に、ボット攻撃や詐欺攻撃に最もよく使用される上位 10 個の自律システム番号(ASN または IP セット)を示します。リストのトップは中国の ASN で、約 50 万件のボットによる攻撃で使用されています。

2. 行動異常

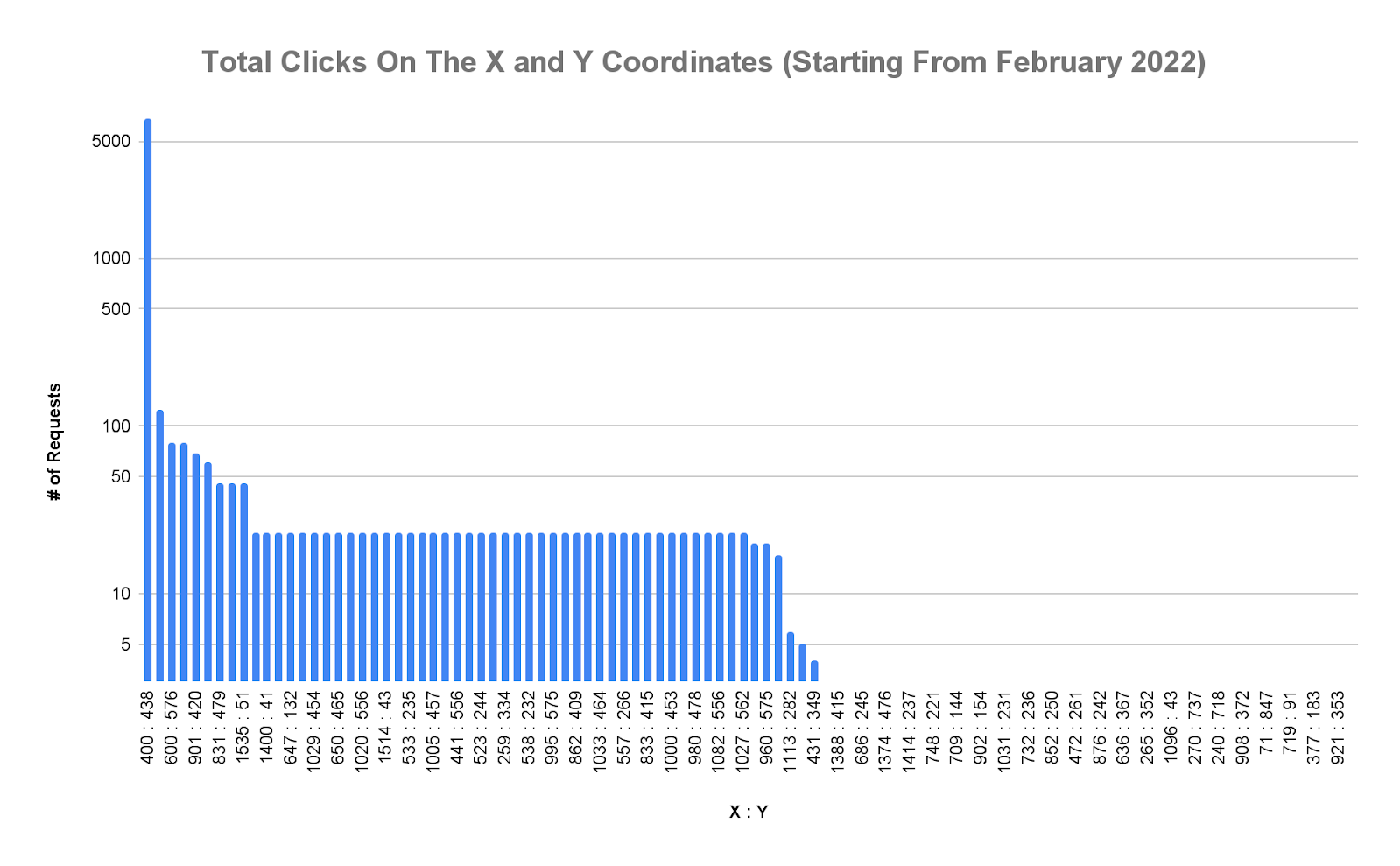

ログイン ボタンのまったく同じ座標へのクリックが集中し、マウスの動きがないことは、自動化ツールがバックグラウンドで使用されていることを示す良い指標です。

以下のグラフは、ログイン ボタンがクリックされた正確な座標を示しています。これは実際のユーザーによって異なることが予想されます。ただし、OpenBullet を使用する場合、すべてのクリックは 400:438 座標で行われます。同じ座標上でのクリック数が不均衡な場合は、自動化ツールが使用されている可能性があります。

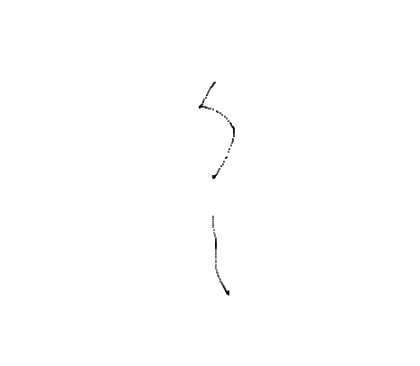

マウスの動きについては、左の画像は、製品の選択、ログイン ページへの移動、電子メール、パスワード、ログイン ボタンの押下など、Web サイトとの完全なインタラクションを示しています。これらの相互作用はマウスの動きで確認でき、

正当な使用を示す良い指標です。

右側の画像では、ログイン ボタンが 1 回クリックされるだけで、サイトとのやり取りはありません。この動作は、自動トラフィックがサイトとやり取りしていることを示している可能性があります。

通常のマウスの動き サインインボタンをマウスで1回クリックする

3. デバイスの評判

OpenBullet などの自動化ツールは、ブラウザを制御するときにいくつかのパンくずを残します。一方、ブラウザ リクエストが実際のユーザーによって行われた場合、Cookie やヘッダーなどの属性はリクエストごとに異なる傾向があります。対照的に、自動化ツールによって行われたリクエストにはすべて同じ属性または特定の異常があります。当社では研究活動の一環として、これらの疑わしい指標を調査してマッピングし、検出能力を強化しています。

防御を実行する

OpenBullet の強力な機能、更新された構成、応答性の高いフォーラムにより、詐欺師は強力なクレデンシャル スタッフィング攻撃を自動化できます。これが今日最も人気のある詐欺ツールの 1 つに成長した理由は簡単に理解でき、今後もさらに増えることが予想されます。

では準備をしましょう。OpenBullet やその他の自動化された攻撃を識別して阻止できるようにする 3 つの検出方法をどのように実装して活用できるでしょうか?

自動アカウント保護– OpenBullet を阻止するには、IP/プロキシの評判、動作の異常、デバイスの評判、さらに発生しているすべての事象、すべての信号をリアルタイムで評価できる必要があります。継続的な評価では、アイデンティティ管理の全過程を通じて、リスク、信頼、詐欺、ボット、行動を分析する必要があります。正確な検出とリスク/信頼性の推奨により、即時の対応を自動化し、OpenBullet を即座に停止できます。

顧客体験 (CX) を損なうことなくアカウントを保護するには、高度な機械学習と AI を活用した動的な不正検出が必要です。ソリューションは、詐欺師が回避策を講じたり、信頼できる顧客が新しいデバイスに切り替えたり、行動を変えたりした場合でも、良いアクティビティと悪いアクティビティを区別できるほどスマートでなければなりません。

誤検知と誤検知を最小限に抑えるには、幅広いテレメトリを調べ、高度なデバイス フィンガープリンティング、ボット検出、動作分析などの複数の検出方法を組み合わせたコンテキスト認識型ソリューションが必要です。Transmit Security のリスク、信頼、詐欺、ボット、行動検出はクラウドネイティブ サービスであり、適切なタイミングで適切なアクションをトリガーするために使用できる実用的な推奨事項を提供します。新しい脅威が最初に出現したときに、それに対する保護を自動化することもできます。

当社のリスク、信頼、詐欺、ボット、行動検出サービスが、 OpenBullet を利用したクレデンシャル スタッフィングやその他の ATO 攻撃を迅速に検出し、対応するためにどのように役立つかをご覧ください。