アカウント乗っ取り(ATO)詐欺は2023年に354%増加し、企業が防御を強化する動機となっている厳しい現実となっています。しかし、詐欺による損失を防ぐために、多くの組織は顧客に何度も認証を求めるなどの緩いセキュリティ対策に頼っています。多くの場合、消費者は多要素認証 (MFA) を使用してログインし、新しいデバイスの使用、サポートへの電話、アカウントの詳細の変更、アカウントの回復、大規模な取引の実行、またはリスクを伴う操作を行う場合に、後で再認証を行う必要があります。

このアプローチの問題は 2 つあります。1) 各認証イベントの間にセキュリティ ギャップ (空白) が残ること、2) 顧客が、あらゆる場所で障害にぶつかる迷路に閉じ込められているように感じることです。アクティブセッション中に ATO 詐欺を防止する対策が何も講じられないのに、なぜ顧客に盲目的に挑戦するのでしょうか?結局のところ、ユーザーを認証しても、信頼が確立されるのは 1 時点だけです。

詐欺師は、アクティブなセッションを乗っ取ったり、ユーザーのデバイスを偽装したり、マルウェアに感染させたり、その他のトリックを実行したりして、これを悪用します。さらに、ハッカーは標準的な防御を回避するための新しい戦術を絶えず開発し、販売しています。

セキュリティギャップを埋めるために複数の異なる不正防止ツールを追加すると、セキュリティの強化が不十分なまま、複雑さと摩擦がさらに増大します。このブログ投稿では、これらの課題を取り上げ、統合されたリスクベースの認証プラットフォームが ATO 詐欺を防止し、複雑さとコストを大幅に削減しながらユーザー エクスペリエンス (UX) を向上させる方法について説明します。

なぜリスクベース認証なのか?

顧客に画一的な認証を頻繁に要求すると、UX が損なわれ、認証の要求間の期間におけるリスクを軽減する効果はまったくありません。

リスクベース認証 (RBA) の登場です。この動的認証方法は、ユーザーの要求に関連するリスクと信頼のレベルを評価し、認証要件をリアルタイムで調整します。リスク スコアが高いと、より強力な認証方法がトリガーされる可能性があります。一方、信頼レベルが高いと、再認証せずに顧客がアクセスできる可能性があります。

RBA の有効性は、異常検出、データ分析、およびリスク スコアを決定するために使用されるアルゴリズムの強さに大きく依存します。正確な結果を得るために、RBA は、幅広い認証方法と ID オーケストレーションに加えて、継続的な監視、行動バイオメトリクス、デバイス フィンガープリンティング、マルウェア検出を提供するリアルタイムの不正防止機能を提供する必要があります。それ以下では最適な結果は得られません。

UXとセキュリティの落とし穴を回避する

顧客に迷惑をかけずに口座詐欺を防止するには、RBA のリスク評価を非常に正確に行う必要があります。これを達成するのは困難であり、幅広い課題を完全に理解する必要があります。

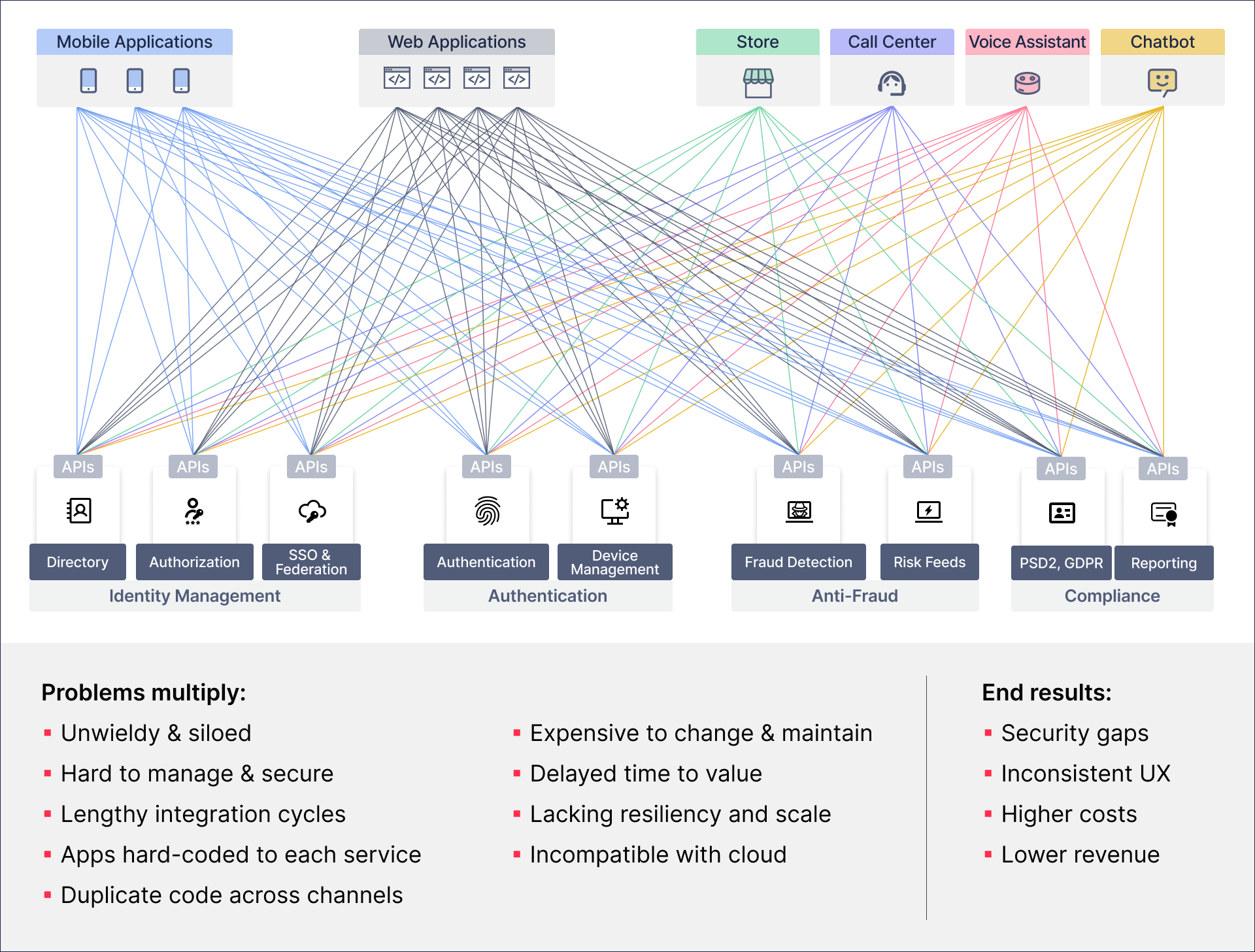

- 複数ベンダーによる複雑さとコスト: それぞれが限られた機能しか持たない複数の ID および不正防止ツールを組み合わせると、エクスペリエンスが断片化され、リスク スコアリングに一貫性がなくなります。セキュリティ チームは、困難な統合、データ サイロ、盲点に苦労しており、ブラック ボックス AI モデルによってさらに複雑化しています。新たな不正行為の手口を検出するためにヒューリスティック ルールの層を構築するにつれて、複雑さとコストは増加し続けます。

- 検出エラー: さまざまな不正防止ツールでは、ユーザーのアクセス要求のコンテキスト全体を評価することはできません。詐欺師はこれを知っており、検出を回避するためにユーザーの行動を模倣するなど、戦術を継続的に進化させています。限られた信号だけを分析すると間違いにつながります。誤検知は顧客に混乱を招き、誤検知は詐欺につながります。

- 部分的な認証: パスキーまたはパスワードレス MFA を追加し、これを SMS OTP、電子メールのマジックリンク、セキュリティの質問、ソーシャル ログインなどのさまざまなソリューションと組み合わせると、複雑さが増します。まず、ログイン方法によって信頼のレベルが異なります。RBA は、最初のログイン方法の強度に基づいて、ステップアップ チャレンジを適応できる必要があります。あらゆる形式の認証は、必要に応じて保証レベルを高めるために連携して機能する必要があります。

- 脆弱な資格情報: 悪意のある人物は、詐欺ツールキット、マルウェア、ボット、ソーシャル エンジニアリングを使用して、パスワード、セキュリティの質問、ワンタイム パスコード (OTP)、電子メールのマジック リンクを盗み、傍受し、解読し、フィッシングします。フィッシング耐性のあるパスキーであっても、キーの漏洩を防ぐために追加のセキュリティが必要です。パスキーや「パスワードレス」ではなく、パスワードやその他のリスクを伴う方法に頼らなければならない場合もあります。

- 顧客体験の質の低下: 面倒な MFA プロセスにより、顧客が許容できる以上の摩擦が生じる可能性があります。認証のチャレンジを増やしたり、セッションの長さを制限したりすると、障壁や複雑さが増し、顧客がサポートに電話したり、完全に離脱したりすることになります。不正行為につながる検出エラーは、UX をさらに低下させます。

Transmit Securityによるリスクベースの認証

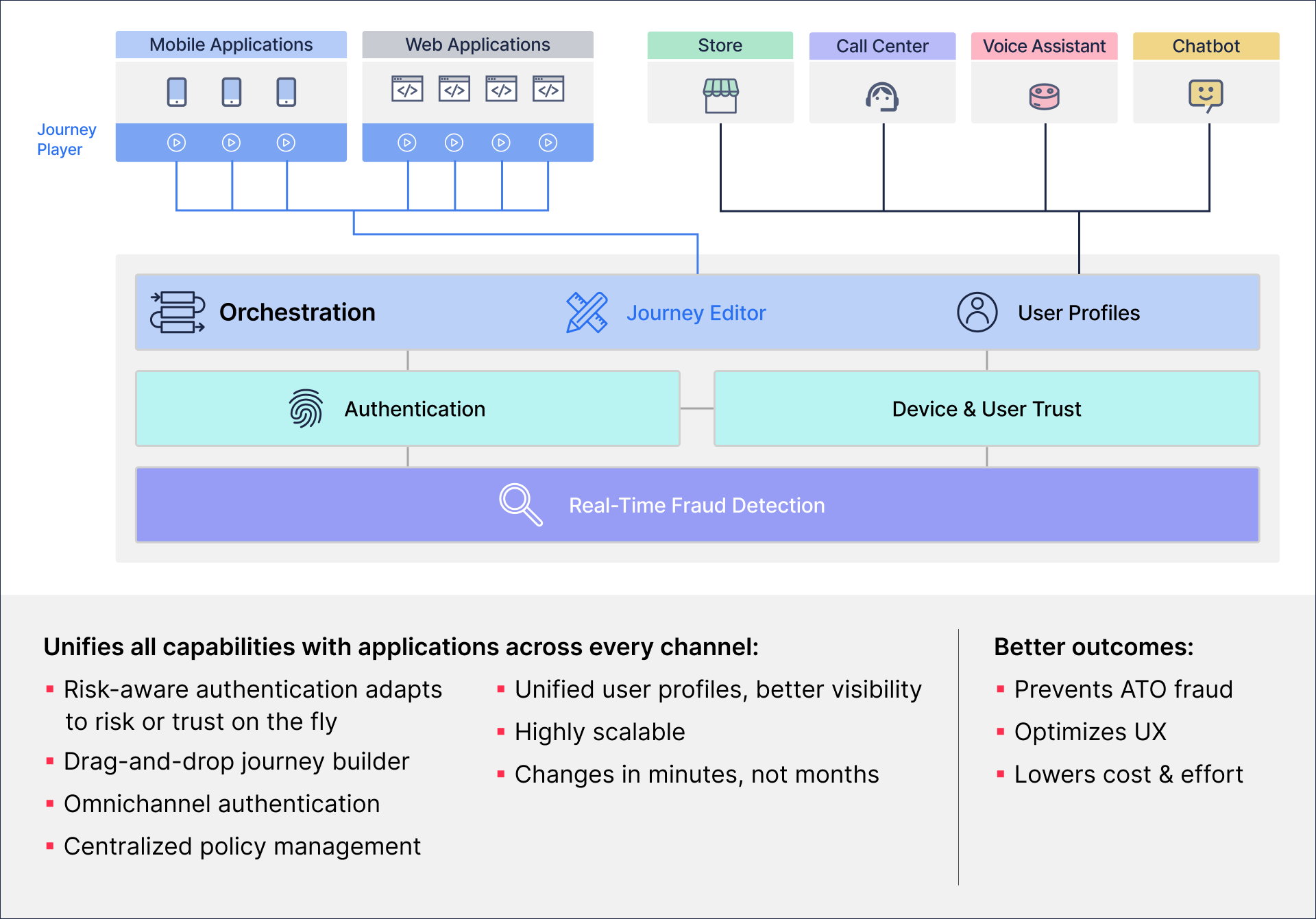

Transmit Security は、市場で唯一のリスクネイティブ認証ソリューションを提供し、顧客に最も安全でシームレスな RBA エクスペリエンスを提供します。Transmit Security は、リアルタイムでリスクを軽減したり、信頼を高めたりするコンテキスト インテリジェンスにより、非常に欺瞞的な ATO 詐欺を防止し、信頼できる顧客の経路から摩擦を取り除きます。

すぐに使用できる完全な RBA プラットフォーム:幅広い認証方法 (パスキーや真のパスワードレス MFA を含む)、リアルタイムの不正防止、ジャーニータイム オーケストレーション、ID 管理を単一の統合ソリューションで実現し、IT の複雑さとコストを削減します。

RBA はあらゆるシナリオに適応します。リスク認識認証とジャーニータイムオーケストレーションを組み合わせることで、認証エクスペリエンスがリアルタイムで適応します。これを実現するために、 AI 駆動型の不正検出がログイン プロセス全体にわたってバックグラウンドで実行され、リスク、信頼性、不正、ボット、動作を検査して、許可、チャレンジ、拒否の推奨事項を作成します。次に、オーケストレーションによって適切なユーザー フローがトリガーされます。次に例を示します。

- ユーザーが OTP またはパスワード (単一要素) を使用してログインすると、リスクが高まります。しかし、当社の不正検出エンジンが異常な動作の兆候がないと判断し、ユーザーの既知のデバイス、一般的なネットワーク、信頼できる IP アドレスである場合は、リスク許容度を満たし、「許可」を推奨して、摩擦を排除しながらユーザー アクセスを許可できます。

- 対照的に、会社のセキュリティとコンプライアンスの要件が厳格で、OTP またはパスワードに対する推奨事項が「チャレンジ」である場合、オーケストレーション エンジンは、ユーザーのデバイスの機能と、すべての変数に対処するために選択した手順に応じて、パスキーやパスワードレス MFA などのフィッシング不可能な資格情報を使用して再度認証するようにユーザーに求めることがあります。

最先端の機能: 行動バイオメトリクス、デバイス フィンガープリンティング、ボット検出、ML、AI により、常に何百もの信号を評価して、適切なアクティビティと不適切なアクティビティを区別します。リスク スコアが高いと認証の課題が生じ、信頼スコアが高いと、その瞬間および時間の経過とともに発生するすべての状況の完全なコンテキストに基づいて、摩擦を取り除いて軽減することで適応します。

Transmit Security RBA は、検出エラー、複雑さ、コスト、摩擦などの課題を解決しながら、より良い成果をもたらします。

- 誤検知と誤検知を90%削減

- ボットを98%削減

- デバイスのフィンガープリンティング精度を99.7%以上に向上

- 摩擦、CAPTCHA、MFAの課題を80%削減

- RBA統合ソリューションで複雑さとコストを削減

Transmit Security リスクベース認証により、詐欺行為を阻止し、顧客に報酬を与えます。

弊社のセキュリティ専門家とのミーティングを予約してください。