登録ボットの台頭

過去数年間、さまざまなデジタル プラットフォームで新規アカウント詐欺が大幅に増加しました。正規のユーザーにフィッシング メッセージを送信する出会い系アプリの偽プロフィールから、ゲーム内資産を蓄積するように設計された偽のオンライン ゲーム アカウント、新しい信用枠を開設するために作成された不正な金融アカウントまで、これらの偽のアカウントは、登録ボットによって運営されることがよくあります。登録ボットは、盗まれた ID または合成 ID を使用して、悪意のある目的で不正な新しいユーザー アカウントを作成する悪質なボットの一種です。FTCによると、2020年から2021年にかけて、新たな銀行口座詐欺は64%増加した。

Javelin Researchによると、新規アカウント詐欺によって生じる直接的および間接的な損失は、デジタルエコシステム全体に多大な影響を及ぼし、2021年には企業に約70億ドルの損害を与えています。そのため、企業がこうしたアカウントを正面から阻止することが重要ですが、ボットが検出を回避するのが巧妙になるにつれ、そうすることがますます困難になっています。このブログ投稿では、Transmit Security が複数の検出方法を高度に組み合わせて、当社の顧客に対する攻撃で何千もの登録ボットを発見し、新規アカウント詐欺を 98% 削減し、悪質なボットの検出を 500% 向上させた方法について説明します。

疑わしい活動の特定

このケーススタディの顧客は、ログインフローで主として当社のサービスを活用している米国の大手銀行です。当社のプラットフォームは登録フローに直接統合されていませんでしたが、アカウント作成攻撃が大量に発生していると聞き、支援を申し出ました。

銀行は、短期間に作成された口座の例を 2,000 件私たちと共有しました。これらのアカウントは、新しいアカウントがそれぞれ IP の地理的位置から遠く離れたアドレスを使用して作成されており、通常は強い相関関係があるため、疑わしいと判断されました。また、攻撃に使用された IP アドレスが悪意のあるものであることは知られていないものの、登録ごとに新しい IP アドレスと Cookie 履歴のない新しいデバイスが使用されていました。これは、ほとんどのユーザーのデバイスに何らかのアクティビティ履歴が含まれていることを考えると、もう 1 つの危険信号です。

多様な検出方法による調査の深化

登録ボットを認識するには、アカウント作成プロセス中に疑わしい属性と動作を識別する能力に依存します。幸いなことに、銀行のログインフローの現在の統合の一環としてテレメトリを収集していました。このデータを使用して、これらの疑わしい登録には、ネットワークの評判、デバイスの速度、行動のバイオメトリクスに基づいてこの攻撃を事前に識別するために使用できる他のシグナルが含まれていることを発見しました。

ネットワークの評判

まずはネットワークから始めましょう。これらのアカウント登録の大部分はホスティング IP から行われており、ユーザーが元の場所を隠していたことを示しています。さらに、攻撃者は同じ IP を複数回使用しないことで検出を回避することができました。これにより、IP 速度チェックを回避できるようになりました。IP 速度チェックは、同じ IP アドレスからの複数のアカウント作成などの繰り返しのアクションをブロックすることでボットを防止するように設計された制御の一種です。

デバイスアクション速度

高速 IP アクティビティと同様に、高速デバイス アクションもボット アクティビティの強力な指標となります。また、ほとんどのセキュリティ制御では同じデバイスからの繰り返しのアクションをブロックしますが、ボットはこうした制御を回避するためにデバイスを隠蔽(または偽装)する能力がますます高まっています。

私たちのチームは、デバイス フィンガープリント (デバイス属性、デバイス設定、デバイス使用状況などのテレメトリ信号の独自の組み合わせに基づいて計算されるデバイス識別子) に基づいて、攻撃者のなりすましデバイスを検出することができました。これらのデバイスの OS、ブラウザのバージョン、画面解像度、タイムゾーン、IP アドレスについて収集した情報を組み合わせて、疑わしいアカウントのデバイス フィンガープリントを計算したところ、10 台未満の異なるデバイスを使用して数千の新しいアカウントが作成されたことが明らかになりました。これらは超人的なユーザー、または忙しいボットです。

行動異常

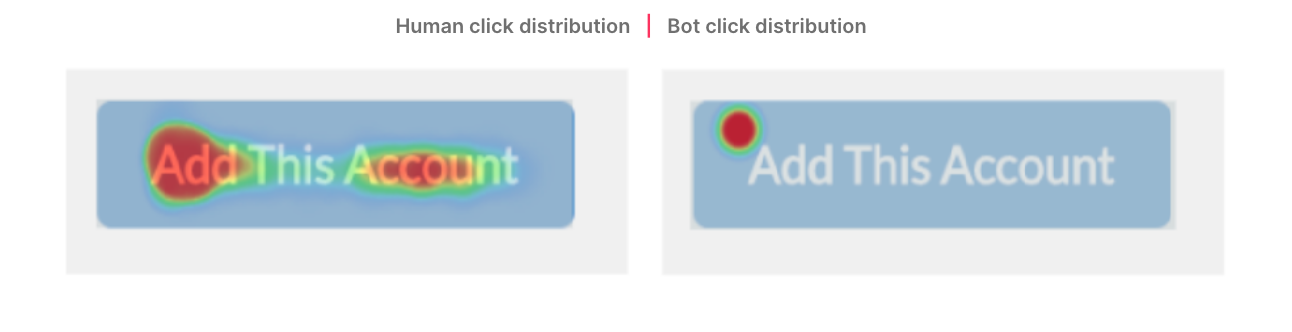

登録プロセス中のユーザーとデバイスのやり取りも、ボットの動作を示す強力な指標となりました。まず、ボットのマウス操作は人間のものとは大きく異なります。人間のユーザーはさまざまな場所のボタンをクリックしますが、ボットは常にまったく同じ場所のボタンをクリックします。これは、以下の登録ボタンのヒートマップで示されています。

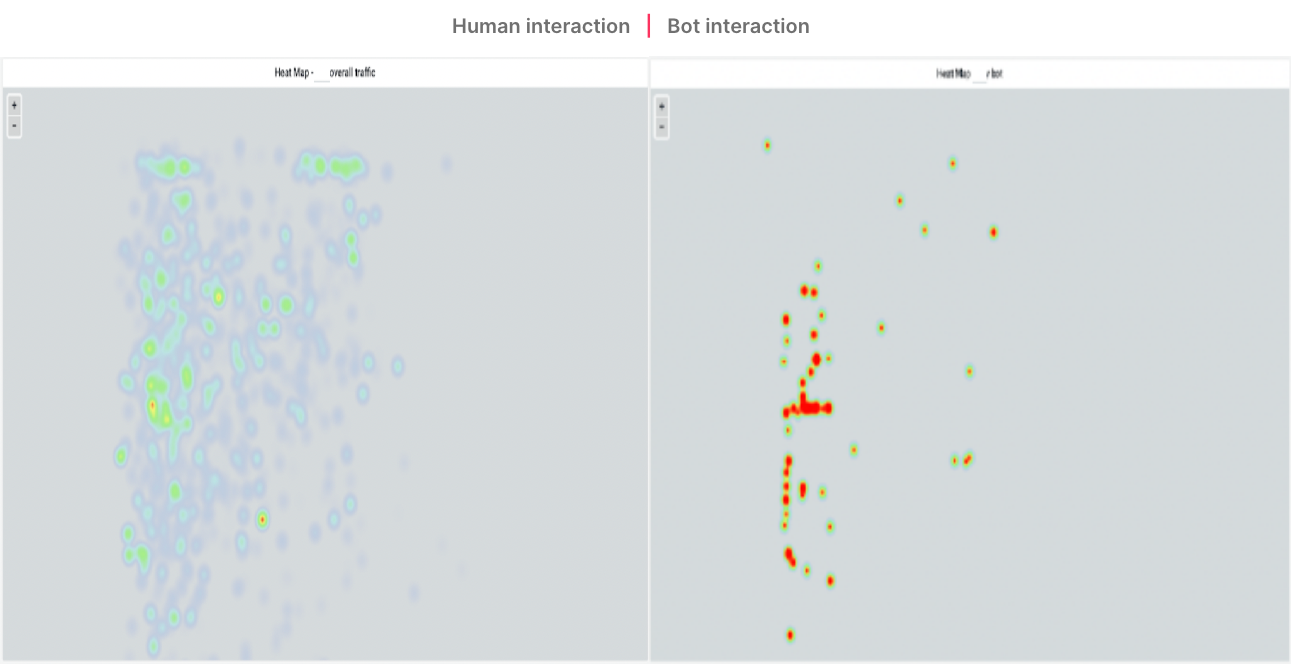

この攻撃中に使用された登録フローで別の疑わしい動作が検出されました。銀行の完全なオンボーディング エクスペリエンスを実行するのではなく、オンボーディング プロセスの途中から開始され、登録に必要な重要な手順を実行するという通常とは異なるユーザー ジャーニーを通じてアカウントが作成されました。下のヒート マップでは、ボットの動きが非常に慎重であり、対話中に不要なクリックやマウスの動きを行っていないことがわかります。対照的に、人間はタスクを達成するために何が必要かを理解するためにウェブページを読んだりざっと目を通したりする必要があり、その結果、動きははるかに集中的ではなく、より広範囲に分散されます。

これらすべての指標を総合的に評価することで、同じパターンに従う他の何千もの新規アカウント登録を発見することができました。これらの登録は後に銀行の詐欺アナリストによって全く同じ攻撃の一部であることが確認されました。

回避型ボットの高度な検出

このケーススタディでは、デバイスフィンガープリンティング、ネットワークレピュテーション、行動バイオメトリクスなどの複数の検出方法を組み合わせることで、登録ボットの検出を大幅に拡張することができました。ボットがますます高度化するにつれ、単一のリスク信号でボット攻撃を適切に確認できることはますます稀になっています。ボット攻撃を確認する機能がなければ、企業は正当なユーザーに不要な摩擦をもたらし、SEO、ソーシャル ネットワーキング、サイト集約を支援する優れたボットをブロックするリスクがあります。これらの高度なボット検出機能は、機械学習を使用して幅広いテレメトリと複数の検出方法を相関させて分析し、ユーザー ジャーニーの各瞬間のリスクと信頼性に関する実用的な推奨事項を提供する、当社の検出および対応サービスの一部です。検出と対応により、企業は登録ボットだけでなく、ATO、価格スクレイピング、在庫の買いだめ、その他企業とそのエンドユーザーのセキュリティを危険にさらすさまざまな不正行為からも身を守ることができます。