モバイル エミュレーターは、スマートフォンのハードウェアとソフトウェアの機能を模倣するソフトウェアです。エミュレーターには、モバイル アプリケーションの開発とテスト、さまざまなゲーム コンソールの使用体験の再現など、正当な用途がありますが、サイバー犯罪者が正規の信頼できるデバイスを装ってセキュリティ対策を回避するためにエミュレーターを使用するケースが増えています。

このブログでは、エミュレーターによって可能になる不正行為を確認し、この増大する脅威に対抗するために Transmit Security Research Labs で開発した 3 つの手法を紹介します。

サイバー犯罪者がエミュレーターを詐欺に利用する仕組み

エミュレーターは詐欺ツールとして、サイバー犯罪者によってさまざまな方法で使用される可能性があります。

- ユーザープロファイリングの回避: 被害者の特定のデバイスタイプをエミュレートしてアカウントを乗っ取り、ユーザープロファイリングの検出を回避します。

- クレデンシャルスタッフィング: 多数のデバイスをエミュレートしてそれぞれが単一のログインを試行し、盗んだパスワードを使用して多数の試行を実行することで、大規模なクレデンシャル スタッフィング攻撃を実行します。

- 新規アカウント詐欺: デバイスデータを変更して攻撃を拡大し、クリーンなデバイス上で正当なユーザーになりすまし、多数の新しい不正アカウントを作成します。

これらの脅威を念頭に置いて、私たちは広く使用されているエミュレータからの詐欺を検出する最も効率的な方法を研究しました。

モバイルエミュレーターを検出するための研究実験

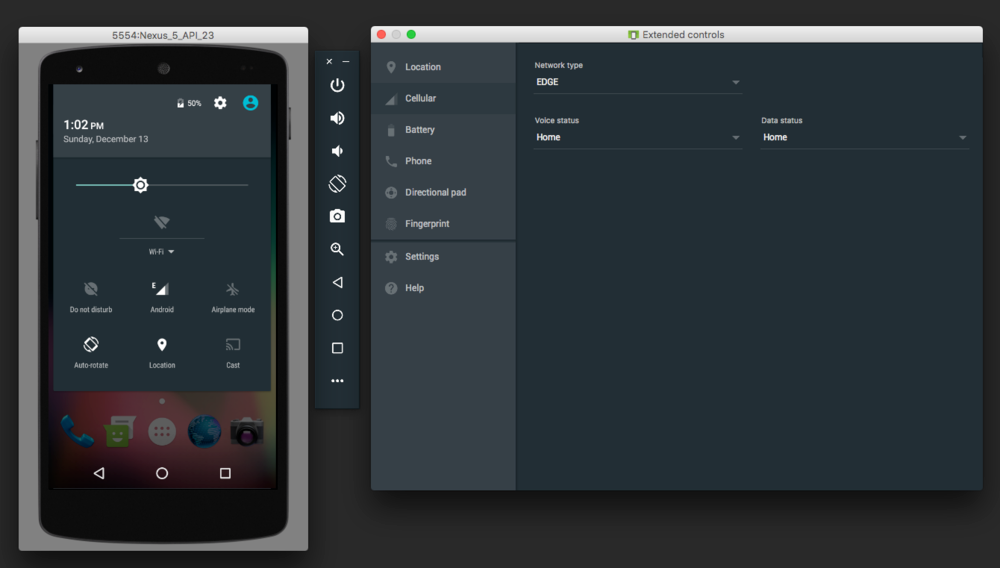

データを収集するために、さまざまなモバイル デバイスを装い、デモ アプリケーションを通じてそれらを「ショッピング」する複数のエミュレーターを使用しました。以下の例では、サイバー犯罪者がボタンを 1 回押すだけでモバイル デバイスをエミュレートできることがわかります。

次に、実験から得たイベント データを分析し、デバイス属性の操作を示す異常を特定しました。言い換えれば、不正使用を示す可能性のあるリスク信号を特定するために、実際のモバイル デバイスの動作とモバイル エミュレーターの動作を区別しようとしました。

モバイルエミュレータの検出方法

デバイスの評判による検出

私たちの調査では、一般的に知られているエミュレーターのほとんどが、ユーザー エージェント文字列または Web グラフィックス ライブラリ (WebGL) に特定の「エミュレーター」表現を持っていることがわかりました。WebGL は、Web 上で 2D およびインタラクティブな 3D グラフィックスをレンダリングするために多くの一般的なブラウザーで使用される標準 API です。

新しいデバイス イベントが作成されると、テキスト内の一致パターンを指定する文字のシーケンスである regex (正規表現) を使用してこれらの式を検索します。一致する場合、デバイスをエミュレーターとして宣言できます。

さらに、他の API を使用してエミュレータの使用状況の指標を検出することもできます。これらの例としては、Battery API と WebUSB API が挙げられます。

- Battery API は、システムのバッテリー充電レベルに関する情報を提供します。これを使用してエミュレータのバッテリー レベル イベントを調査したところ、モデルが検出した最も大きな不一致の 1 つは、完全に充電されたバッテリーと充電されていないデバイスの間であることがわかりました。この不一致が発見された場合、エミュレータが使用されている可能性が高くなります。

- WebUSB API の USB インターフェイスは、Web ページから USB デバイスを見つけて接続するための属性とメソッドを提供します。デバイスがモバイル デバイスであると宣言しているにもかかわらず、USB データを収集できる場合は、エミュレーターである可能性があります。

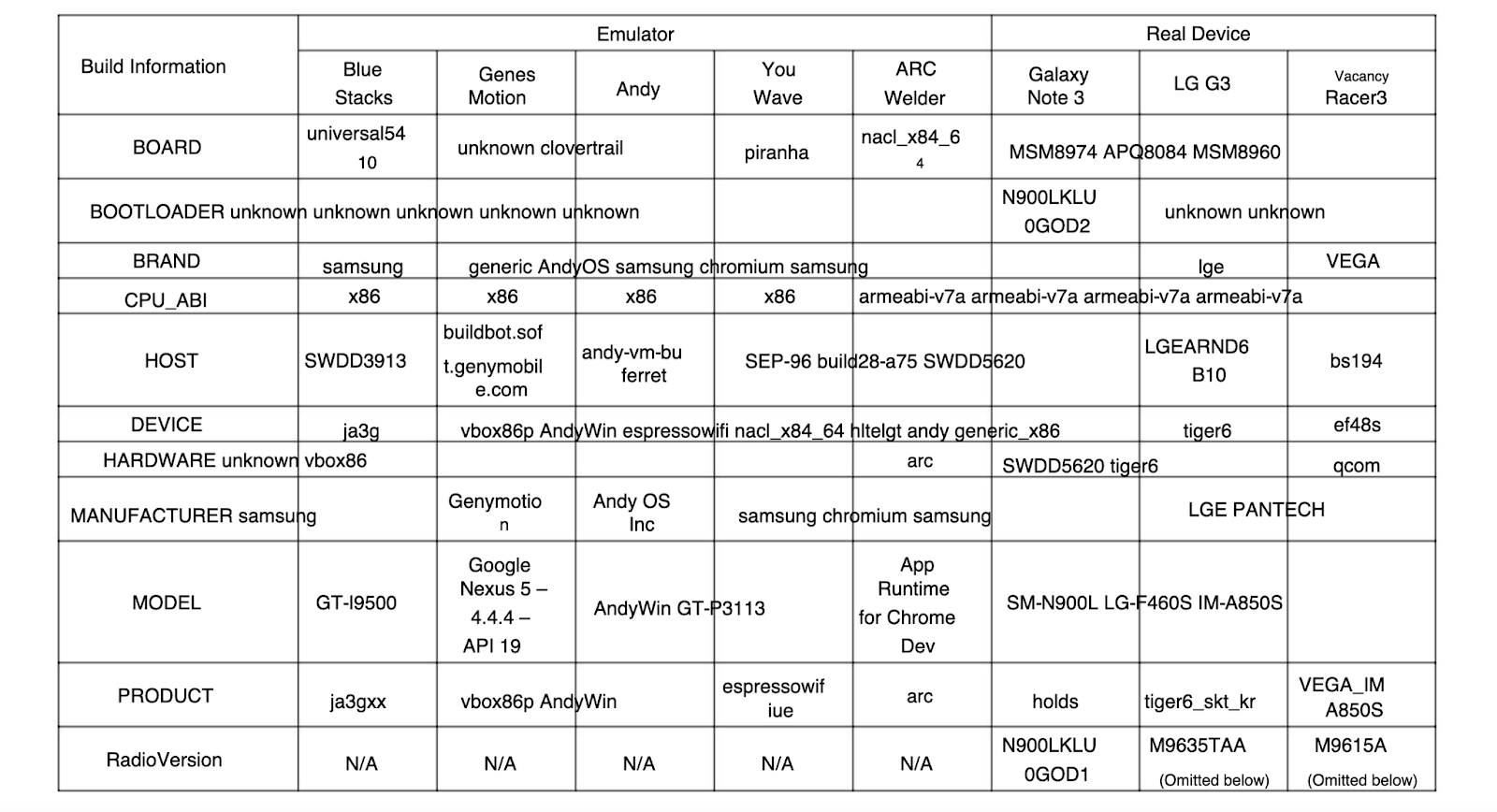

さらに、システム プロパティから抽出されたデバイス ビルドに関する情報を収集して分析すると、エミュレーターが使用されていることを示す追加の指標が提供されます。収集できる情報には、ホスト名、製造元、モデル名、ボードの種類、フィンガープリントの値、ハードウェアなどが含まれます。

以下の表に、エミュレータの共通ビルド情報の値を示します。

ただし、デバイスのビルド情報はより高度なサイバー犯罪者によって簡単に変更される可能性があり、エミュレーターを偽装するために使用される回避戦術を検出するために追加の検出方法が必要になる可能性があることに注意することが重要です。

行動分析による検出

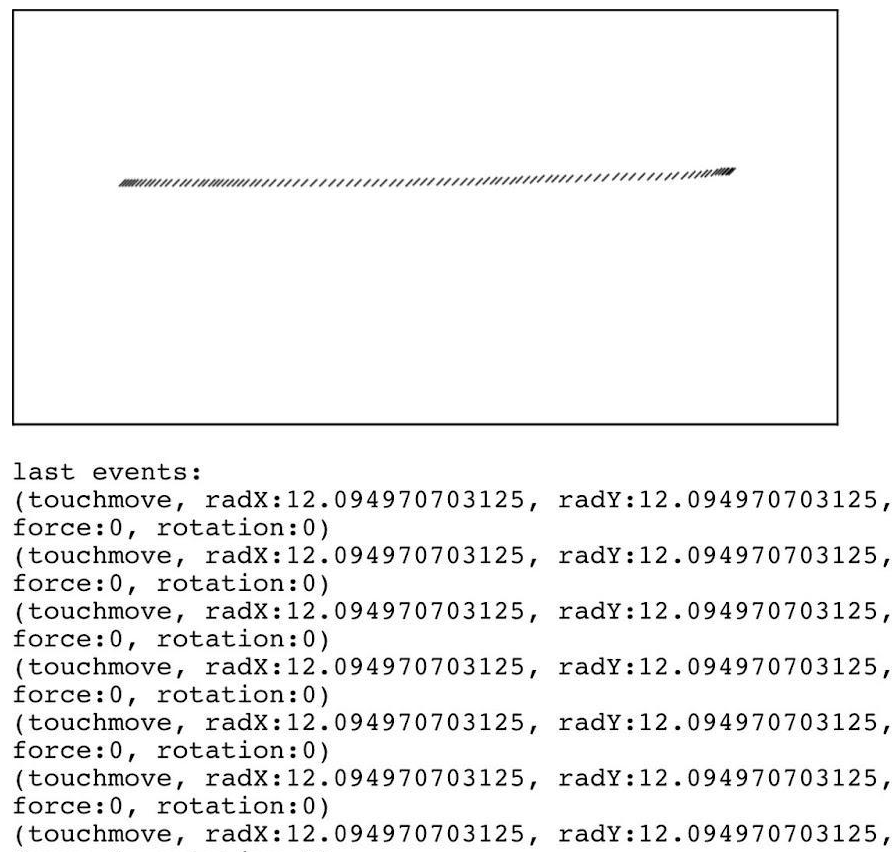

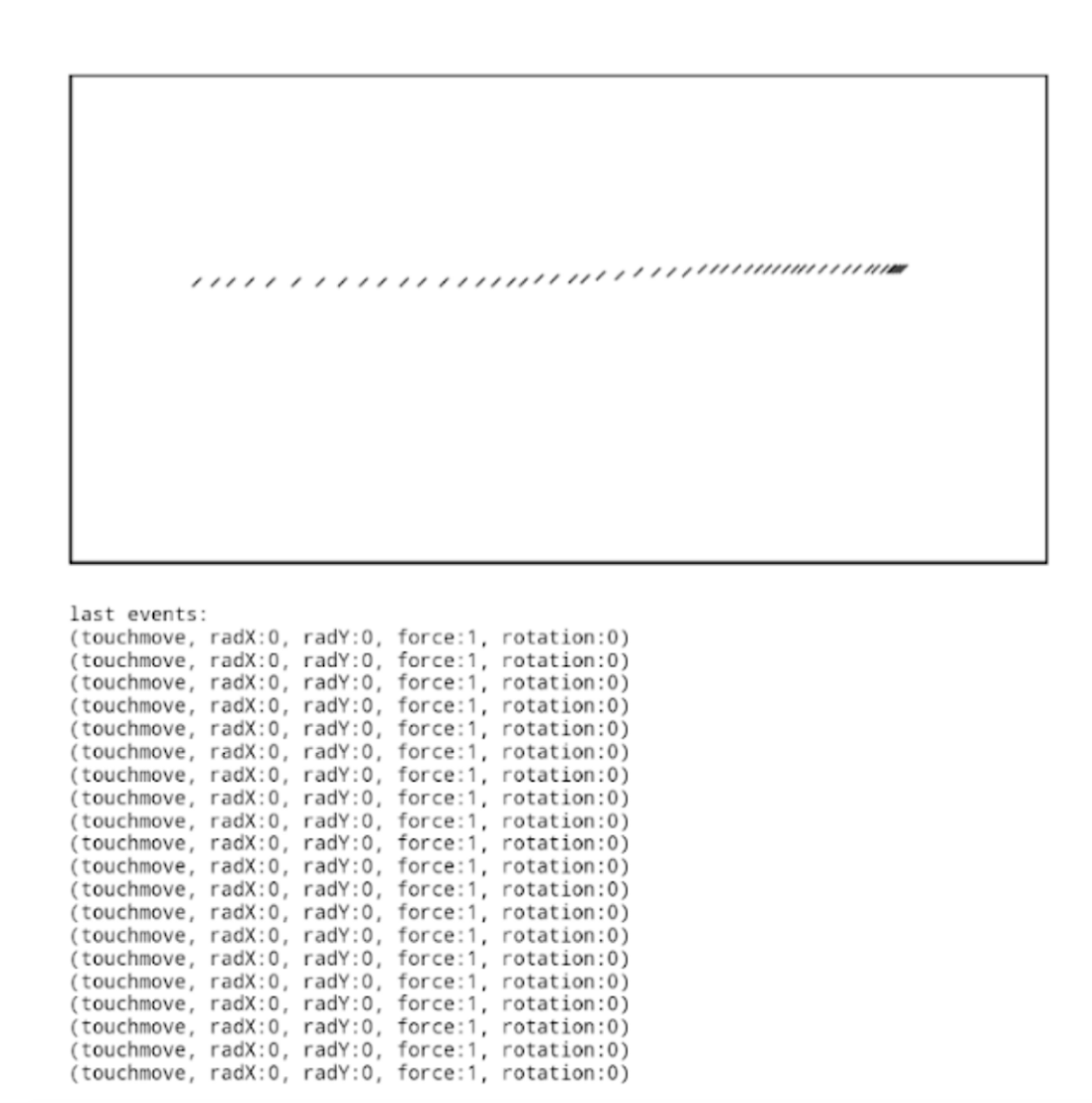

タッチベースのユーザー インターフェイスに高品質のサポートを提供するために、タッチ イベントでは、タッチ イベントの radius プロパティを調べることで、タッチスクリーンやトラックパッド上の指やスタイラスのアクティビティを解釈する機能が提供されます。

半径プロパティは、タッチポイントによって示される軸に沿って指またはスタイラスがタッチした領域を最も厳密に囲む楕円の半径です。この値は、半径と回転角度と組み合わせて、ユーザーと画面の接触領域のサイズと形状に近い楕円を構成します。

以下に示すように、エンドユーザーが線を描くと、モバイル デバイスは半径を生成します。

これは、以下に示すように、ユーザーと画面の間に接触がないモバイル エミュレーターには当てはまりません。

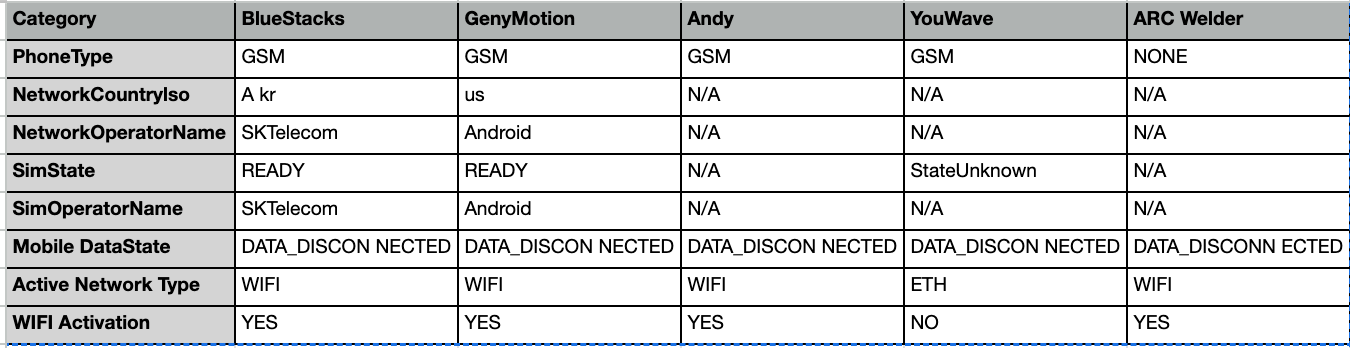

SIMとキャリアの評判による検出

The information connected to a call and SIM can be collected in a mobile operating system. With mobile devices, we expect to receive data on the SIM operator, SIM state and more. Emulators, however, provide different results that may be missing this data, as you can see in the chart below.

Using the Transmit Security Platform to detect emulators

In our research, we devised several detection methods to identify when an emulator is used. The detection methods cover multiple angles, including device reputation, behavioral analysis and SIM/carrier reputation.

However, security leaders and fraud analysts should keep in mind there is no “best” detection method that can be used on its own to indicate the use of emulators. As emulator settings become increasingly configurable, you can expect to see an increase in evasive tactics that will require a combination of methods to optimize detection rates.

Transmit Security’s Detection and Response Services guards against this possibility by combining all of the above-mentioned detection methods to provide a protective canopy and prevent emulator fraud. With this service, security leaders can confidently detect the most advanced tactics used to disguise emulator use, drill down into specific cases where emulators are detected and view trends that can indicate a change in emulator usage over time.

To see it in action, security leaders and fraud analysts can use our attack simulator to explore how emulated and spoofed devices might appear in a wide variety of simulated attacks. To request a free preview of the tool and demo of Detection and Response, contact our experts today.