ついに Amazon Web Services (AWS) とのパートナーシップの拡大を発表できることを嬉しく思います。私たちは、Amazon Verified Permissions と Transmit Security Detection and Response Services の機能を組み合わせて、きめ細かなリスクベースの認証を提供するために協力してきました。この記事では、これがあなたにとって何を意味するのか、そしてなぜこれがゼロ トラストのモットーである「決して信頼しない」の核心である最小権限アクセスを実施するための重要なステップなのかを説明します。「常に検証してください。」私たちは数か月間協力し、ポリシーベースのアクセス制御 (PBAC) を簡素化し、カスタムアプリケーションの高度な承認要件に対応できる柔軟性を備えた、事前構築されたアクセス許可システムである Amazon Verified Permissions の AWS 発表に至りました。検証済み権限により、誰が何にアクセスできるかを非常に効果的に決定できるきめ細かい承認が可能になります。適切なツールがなければ、アカウント アクセスの管理とセキュリティ保護は、リスクの地雷を踏破するようなものです。結局のところ、何百万もの顧客アカウントがあり、それぞれに独自の権限と承認要件があります。規制やセキュリティ要件を満たすためにこれらの権限を更新することは、常に課題となります。ハードコードされた承認は特に管理が困難です。Amazon Verified Permissions はこれらの課題を解決し、きめ細かなポリシーの作成と管理を容易にします。しかし、アクセスの決定は必ずしも明確に「はい」または「いいえ」であるとは限りません。アカウントが乗っ取られたか、侵害されたかどうかはどのようにしてわかるのでしょうか?最初にログインしたのは本当にあなたの顧客ですか?これらの質問に答えるには、きめ細かなリスクベースの承認が必要です。そのため、AWS と Transmit Security は協力して、現在のセッションと以前のセッションにおけるユーザーアクティビティに関するアクセス要求の完全なコンテキストを評価できるリスクベースの承認を提供しています。この投稿では、当社のソリューションがどのようにコンテキストを提供し、自信を持って「はい」の決定を下せるようになるかを説明します。

革新的なリスクベースの認可

私たちの協力のおかげで、 Transmit SecurityサービスがAmazon Verified Permissionsと統合されました 権限を外部化し、リスクを監視し、 適切なアクセス決定をリアルタイムで行います。Transmit Security Detection and Response Service は、常に 100 を超える信号を収集して分析し、アイデンティティ ライフサイクル全体にわたってリスクと信頼性を判断します。詐欺オーケストレーションレイヤー 検出および対応サービスは、データを相関させ、機械学習を適用してテレメトリを評価し、リスクと信頼のアクセス要求を評価します。リスクの決定には、比較の基準として、個々の顧客の典型的な行動とデバイスに関する知識が必要です。リクエストが承認されるべきときにリスクが発生した場合、ソリューションは条件付きでユーザーに再認証または ID の確認を促します。

使い方

今日のアカウントの複雑さにより、悪意のある行為者は攻撃対象領域を拡大し、アカウントやそのアカウントによって管理されているリソースに不正にアクセスできるようになります。セキュリティのギャップを埋め、実際のアカウント所有者がアクセスしようとしていることを確認するには、次の 2 つの方法を適用する必要があります。

- 決定論的 – 次の質問に答えます:

- その俳優は誰ですか?

- 俳優は彼らがやろうとしていることをすることが許されていますか?

- 動的 – 追加のユーザーインタラクションリスクと信頼コンテキストを追加します。

- 特定のアカウントが特定のアクションを実行する資格がある場合でも、 引き継ぐアカウント。この時点で、完全なコンテキストを評価し、テレメトリを分析する追加の動的リスク評価によって、これらの決定論的チェックを強化する必要があります。

リアルタイムで最適なアクセス決定を行うには、リスクベース (動的) の承認ときめ細かい (決定論的) 承認の両方が必要です。Amazon Web Services (AWS) と Transmit Security が協力することで、リスクベースのきめ細かい認証の次世代が実現しました。

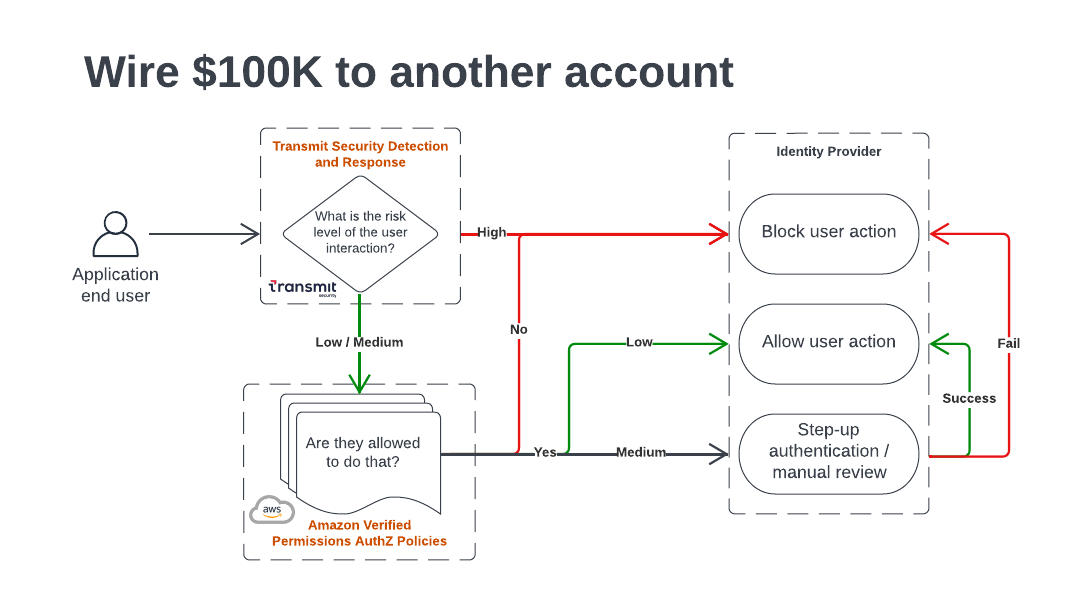

図1: ユーザー認証の決定

AWSのお客様は Amazon 認証済み権限 きめ細かな権限と承認のためにTransmit Securityを活用する 各承認要求に対してリスクベースのコンテキストと推奨事項を提供します。Transmit SecurityはAWSパートナーです 不正行為の検出と対応、およびアイデンティティオーケストレーションサービスを提供する 世界最大の企業。

セキュリティ検出と対応の送信

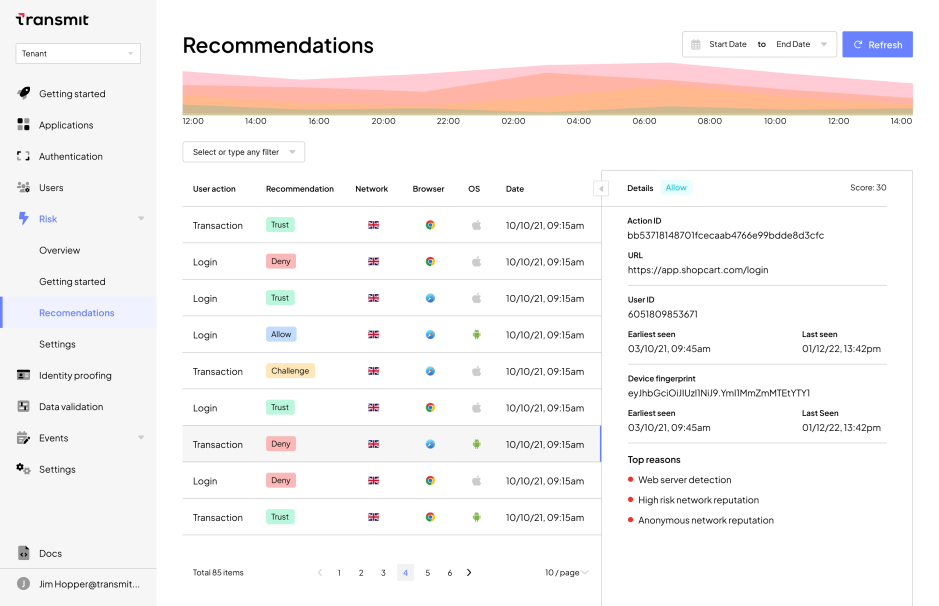

図 2: Transmit セキュリティ検出および対応の推奨事項ダッシュボード

アイデンティティライフサイクル全体にわたってリスク、信頼、詐欺、ボット、行動を正確に評価するために、検出および対応サービスでは、以下を継続的に分析します。

- デバイスインテリジェンス – フィンガープリンティング、ブラウザおよび OS の評判

- 行動バイオメトリクス – マウスの移動速度、タイピング速度

- アプリのアクティビティ – 金融取引、パスワードのリセット

- 認証イベント – ステップアップ、検証

- グローバルリスクシグナル – 活動時間と量

- ネットワーク インテリジェンス – IP アドレスの評判、データ センターのアクティビティ、レジデンシャル プロキシ

顧客アプリケーションの重要な瞬間ごとに、クライアントは リアルタイムのリスクスコアと推奨事項 特定のアクション(ログイン、トランザクションなど)に対する意思決定(許可または拒否など)を決定できるため、透明性の高いすぐに使用できる意思決定ロジックを活用できます。

「一緒により良い」きめ細かなリスクベースの承認

Amazon Verified Permissions による認可ポリシーの評価結果と Transmit Security Detection and Response によって返されるリスクスコアを組み合わせることで、セキュリティおよびコンプライアンス チームは、アプリケーション アカウントとアセットが安全かつセキュアに使用されるようにするための 2 つの重要な質問に自信を持って対処できます。

- 現在のユーザーには、やりたいことを実行する権利がありますか?

- ユーザーがサービスとやりとりする際のコンテキストは正当かつ正常ですか?

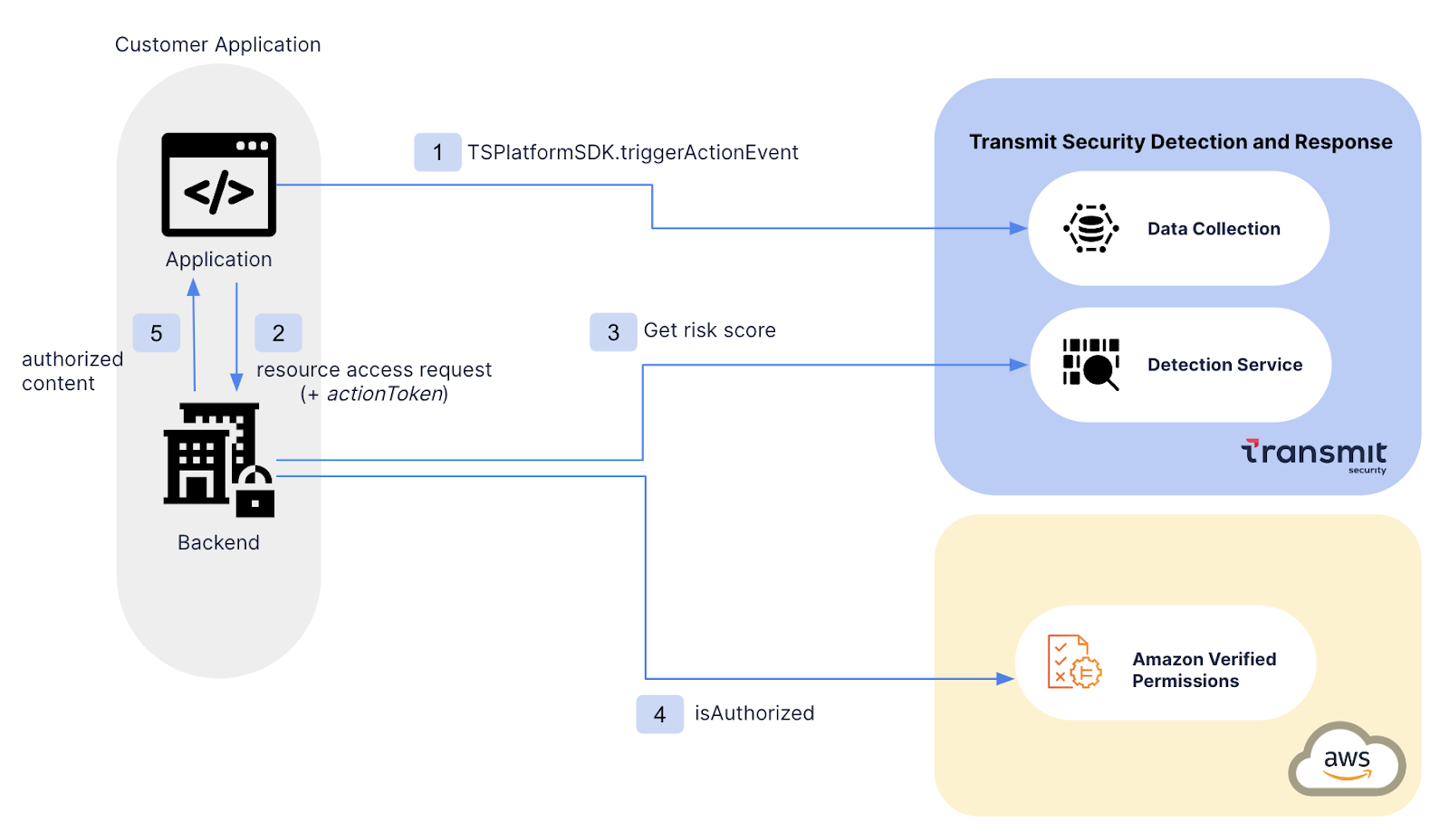

統合スナップショット

次の図は、Amazon Verified Permissions + Detection and Response の統合フローの概要を示しています。記事全文を見る AWS パートナーネットワークブログ 完全な ステップバイステップの統合ガイド。

図3: 統合フロー

次世代のゼロトラスト

非常に巧妙なアカウント乗っ取り攻撃が増加しているため、リスクに基づいたきめ細かい承認が不可欠です。Amazon Verified Permissions と Transmit Security Detection and Response を組み合わせることで、開発者は次のことが可能になります。

- 承認を外部化します:

- セキュリティの向上

- ポリシー管理を一元化する

- 承認決定の一貫性を促進する

- 変化するセキュリティ要件やリスクに迅速に適応

- 信頼できる顧客にとっての摩擦をなくし、シームレスなアクセスを提供する

- リスクのあるリクエストを阻止し、リアルタイムのリスクベースの承認でゼロトラストを保証

- セキュリティチームにアクティビティログを提供し、危険な行動や異常を調査する

セキュリティおよび詐欺対策チームは、ユーザーが必要な権限を持っていることだけでなく、アクセスを要求しているのが顧客本人であることを確認することで、安全対策を強化できるようになりました。Transmit Security Detection and Response Servicesの詳細 およびAmazon認証権限 この強力な統合を試してみることができます。